vaspvort

Ночной дозор

Команда форума

Модератор

ПРОВЕРЕННЫЙ ПРОДАВЕЦ

Private Club

Старожил

Migalki Club

Меценат💎

В 2025 году эксплойты выходят «в бой» почти сразу после раскрытия.

Еще недавно уязвимости нулевого дня казались экзотикой из мира спецопераций и шпионажа. Теперь это вполне массовый инструмент взлома корпоративных сетей, причем не только потому, что атак стало больше. Главная перемена — в скорости: от первых сигналов до реальной эксплуатации иногда проходит всего несколько часов.

Такую картину описывает отчет ForeScout Vedere Labs 2025 H1 Threat Review: по его данным, количество атак с использованием zero-day выросло на 46% уже в первой половине 2025 года. Если раньше команды безопасности считали нормой разрыв в дни между публикацией уязвимости и появлением эксплойтов в поле, то сегодня этот «люфт» сжался до часов, а иногда и меньше.

Рост не выглядит случайным всплеском. Эксперты связывают его с «идеальным штормом»: усложнением софта, расширением цепочек поставок, ростом числа зависимостей и ускорением атак благодаря ИИ. Системы становятся настолько сложными, что безопасная разработка не поспевает за темпом, а ошибки всё труднее заметить при обычном тестировании. Параллельно взлетел и коммерческий рынок zero-day: уязвимости, позволяющие повысить привилегии, обойти аутентификацию или скомпрометировать учетные записи, стали товаром с высоким спросом. За такие находки конкурируют и криминальные группы, и покупатели, связанные с государствами, особенно когда речь идет о доступе к облакам, платформам идентификации и промышленной инфраструктуре.

ИИ ускорил почти весь цикл: автоматизированный фаззинг, поиск эксплуатабельных ошибок и генерация proof-of-concept уменьшают время от обнаружения до «боевого» применения. То, что раньше требовало редкой экспертизы, теперь стало доступнее и быстрее в доводке даже для менее опытных злоумышленников.

Атакуемая поверхность растет без остановки. Больше устройств, больше edge и IoT, больше наследуемых систем, а значит и больше мест, где можно найти уязвимость. Злоумышленники всё чаще выходят за рамки браузеров и рабочих станций и пробуют «нетипичные» цели, например IP-камеры и промышленное оборудование. Такие устройства удобны как скрытая точка опоры для дальнейшего перемещения по сети, и этот сценарий всё чаще всплывает в вымогательских атаках и целевых операциях. Старые компоненты, вроде файловых систем, драйверов и сетевых стеков, остаются богатой почвой для новых находок. А геополитическая напряженность подогревает спрос на zero-day, потому что у групп, занятых разведкой, есть сильная мотивация искать и копить неизвестные уязвимости.

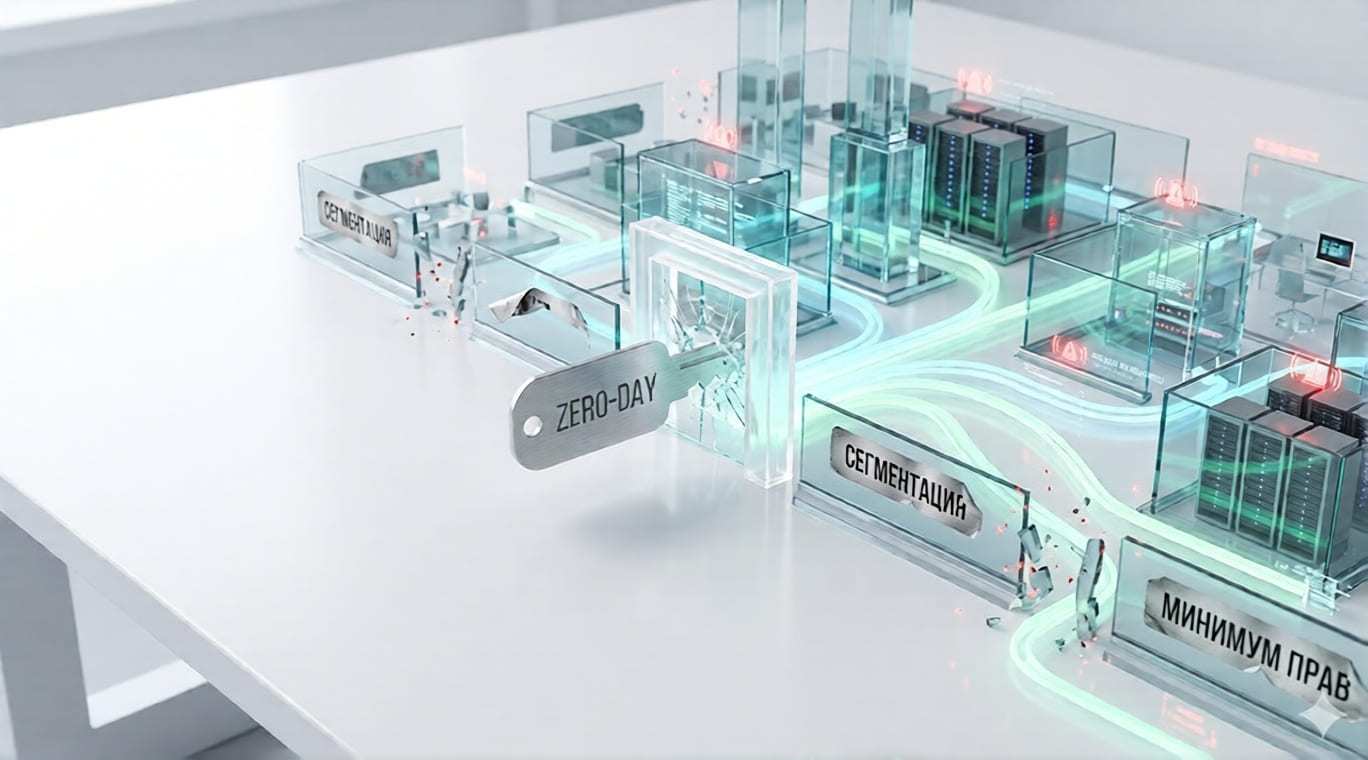

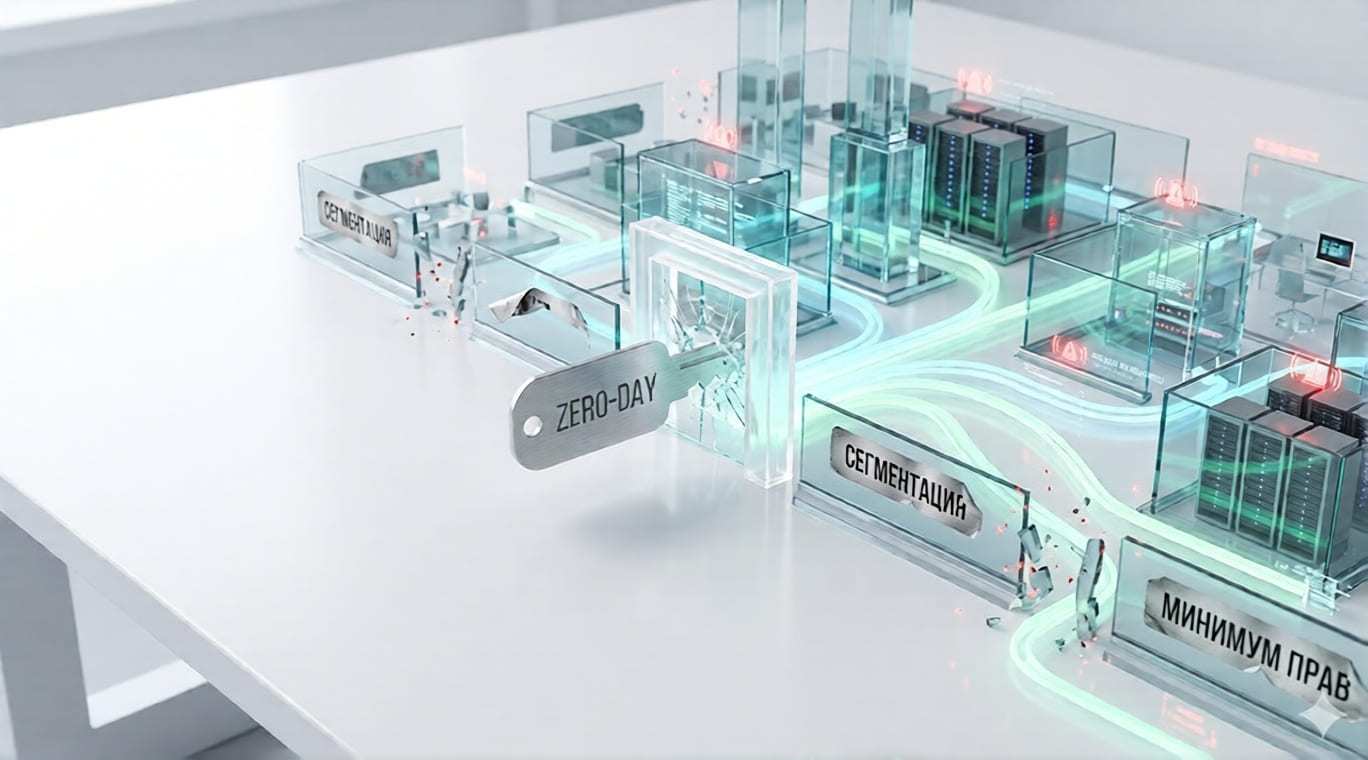

Меняется и сама тактика. Точечные операции всё чаще уступают место «индустриализированной эксплуатации», когда zero-day становится лишь стартовым ключом. Дальше атакующие выстраивают цепочку из компрометации поставок, кражи учетных данных, бокового перемещения и повышения привилегий. Вместо ставки на один дефект они соединяют несколько векторов, чтобы надежнее дойти до привилегированного доступа.

Для защитников это неприятная математика. Некоторые уязвимости начинают эксплуатировать в течение часов после публичного раскрытия, особенно если речь о пограничных системах или популярных устройствах. Окно для установки патча или обходных мер почти исчезает, и привычный ритм «вышло обновление, поставим по плану» перестает работать. При этом первичное проникновение может занимать минуты, но «время жизни» злоумышленника внутри сети растягивается на месяцы.

Защищаться нужно так, будто эксплуатация неизвестной уязвимости может начаться почти мгновенно. Акцент делается на моделях вроде zero trust и компенсирующих мерах на уровне идентичностей, конечных устройств, приложений и сети, которые замедляют злоумышленника, даже когда патча еще нет. Важнее становятся минимальные привилегии, сегментация и постоянная проверка учетных записей, чтобы не дать атаке распространиться. Требуется сдвиг от «периодических» практик к непрерывным, с упором на сдерживание, сегментацию и поведенческое обнаружение.

Есть и хорошая новость: за последние годы выросла наблюдаемость. Телеметрией чаще делятся, процессы раскрытия уязвимостей и отчетность производителей стали зрелее. Но этого недостаточно, чтобы компенсировать адаптацию атакующих. Самая опасная слепая зона — это идентичности: эксплуатация zero-day нередко выглядит как легитимный вход под настоящими учетными данными. Без качественного логирования, поведенческих базовых линий и контроля привилегий злоумышленники могут оставаться невидимыми. Кроме того, слепые пятна сохраняются в цепочках поставок, прошивках, неуправляемых устройствах и теневых SaaS-сервисах. IoT, edge, OT и наследуемые системы часто плохо мониторятся и медленно обновляются или не обновляются вовсе, поэтому атаки могут оставаться незамеченными долго.

В сумме всё это выглядит не как краткосрочный всплеск, а как сигнал о смене правил. Старое предположение, что между уязвимостью и ее массовой эксплуатацией есть удобное время на реакцию, больше не работает. Организациям приходится строить защиту исходя из неприятного допущения: неизвестные уязвимости будут использовать, и задача обороны — не только успеть поставить патч, но и не дать взлому превратиться в цепную реакцию.

Источник

Еще недавно уязвимости нулевого дня казались экзотикой из мира спецопераций и шпионажа. Теперь это вполне массовый инструмент взлома корпоративных сетей, причем не только потому, что атак стало больше. Главная перемена — в скорости: от первых сигналов до реальной эксплуатации иногда проходит всего несколько часов.

Такую картину описывает отчет ForeScout Vedere Labs 2025 H1 Threat Review: по его данным, количество атак с использованием zero-day выросло на 46% уже в первой половине 2025 года. Если раньше команды безопасности считали нормой разрыв в дни между публикацией уязвимости и появлением эксплойтов в поле, то сегодня этот «люфт» сжался до часов, а иногда и меньше.

Рост не выглядит случайным всплеском. Эксперты связывают его с «идеальным штормом»: усложнением софта, расширением цепочек поставок, ростом числа зависимостей и ускорением атак благодаря ИИ. Системы становятся настолько сложными, что безопасная разработка не поспевает за темпом, а ошибки всё труднее заметить при обычном тестировании. Параллельно взлетел и коммерческий рынок zero-day: уязвимости, позволяющие повысить привилегии, обойти аутентификацию или скомпрометировать учетные записи, стали товаром с высоким спросом. За такие находки конкурируют и криминальные группы, и покупатели, связанные с государствами, особенно когда речь идет о доступе к облакам, платформам идентификации и промышленной инфраструктуре.

ИИ ускорил почти весь цикл: автоматизированный фаззинг, поиск эксплуатабельных ошибок и генерация proof-of-concept уменьшают время от обнаружения до «боевого» применения. То, что раньше требовало редкой экспертизы, теперь стало доступнее и быстрее в доводке даже для менее опытных злоумышленников.

Атакуемая поверхность растет без остановки. Больше устройств, больше edge и IoT, больше наследуемых систем, а значит и больше мест, где можно найти уязвимость. Злоумышленники всё чаще выходят за рамки браузеров и рабочих станций и пробуют «нетипичные» цели, например IP-камеры и промышленное оборудование. Такие устройства удобны как скрытая точка опоры для дальнейшего перемещения по сети, и этот сценарий всё чаще всплывает в вымогательских атаках и целевых операциях. Старые компоненты, вроде файловых систем, драйверов и сетевых стеков, остаются богатой почвой для новых находок. А геополитическая напряженность подогревает спрос на zero-day, потому что у групп, занятых разведкой, есть сильная мотивация искать и копить неизвестные уязвимости.

Меняется и сама тактика. Точечные операции всё чаще уступают место «индустриализированной эксплуатации», когда zero-day становится лишь стартовым ключом. Дальше атакующие выстраивают цепочку из компрометации поставок, кражи учетных данных, бокового перемещения и повышения привилегий. Вместо ставки на один дефект они соединяют несколько векторов, чтобы надежнее дойти до привилегированного доступа.

Для защитников это неприятная математика. Некоторые уязвимости начинают эксплуатировать в течение часов после публичного раскрытия, особенно если речь о пограничных системах или популярных устройствах. Окно для установки патча или обходных мер почти исчезает, и привычный ритм «вышло обновление, поставим по плану» перестает работать. При этом первичное проникновение может занимать минуты, но «время жизни» злоумышленника внутри сети растягивается на месяцы.

Защищаться нужно так, будто эксплуатация неизвестной уязвимости может начаться почти мгновенно. Акцент делается на моделях вроде zero trust и компенсирующих мерах на уровне идентичностей, конечных устройств, приложений и сети, которые замедляют злоумышленника, даже когда патча еще нет. Важнее становятся минимальные привилегии, сегментация и постоянная проверка учетных записей, чтобы не дать атаке распространиться. Требуется сдвиг от «периодических» практик к непрерывным, с упором на сдерживание, сегментацию и поведенческое обнаружение.

Есть и хорошая новость: за последние годы выросла наблюдаемость. Телеметрией чаще делятся, процессы раскрытия уязвимостей и отчетность производителей стали зрелее. Но этого недостаточно, чтобы компенсировать адаптацию атакующих. Самая опасная слепая зона — это идентичности: эксплуатация zero-day нередко выглядит как легитимный вход под настоящими учетными данными. Без качественного логирования, поведенческих базовых линий и контроля привилегий злоумышленники могут оставаться невидимыми. Кроме того, слепые пятна сохраняются в цепочках поставок, прошивках, неуправляемых устройствах и теневых SaaS-сервисах. IoT, edge, OT и наследуемые системы часто плохо мониторятся и медленно обновляются или не обновляются вовсе, поэтому атаки могут оставаться незамеченными долго.

В сумме всё это выглядит не как краткосрочный всплеск, а как сигнал о смене правил. Старое предположение, что между уязвимостью и ее массовой эксплуатацией есть удобное время на реакцию, больше не работает. Организациям приходится строить защиту исходя из неприятного допущения: неизвестные уязвимости будут использовать, и задача обороны — не только успеть поставить патч, но и не дать взлому превратиться в цепную реакцию.

Источник