Как силовики могут взломать ваш смартфон? И как его защищают Apple, Google и другие разработчики? Рассказываем об игре в кошки-мышки в индустрии защиты данных

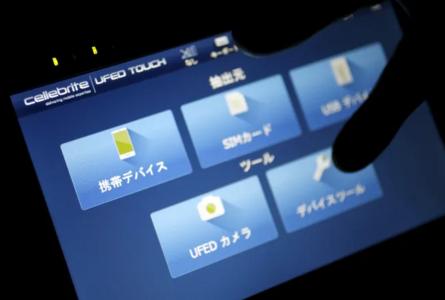

Демонстрация работы оборудования UFED компании Cellebrite в Токио. 30 марта 2016 годаВсе последние годы российское государство ужесточает репрессивные практики. Это означает, что для многих граждан растет риск допросов, обысков и других нежелательных «сеансов» коммуникации с правоохранительными органами. А в арсенале силовиков есть мощные аппаратно-программные инструменты для доступа к мобильным устройствам интересующих их лиц. С помощью специализированного оборудования при определенных обстоятельствах можно безо всякого согласия и участия владельца смартфона «снять» с гаджета все его содержимое — с паролями, переписками, всеми файлами и любой другой чувствительной информацией. В этом материале мы расскажем, как работают технологии, взламывающие мобильные устройства, и что предпринимают разработчики мобильных операционных систем, чтобы противостоять подобному вмешательству в личное пространство их клиентов.

Как можно взломать смартфон и почему вам стоит запомнить название компании Cellebrite

Израильская Cellebrite — пожалуй, самый известный в мире поставщик оборудования для взлома андроидов и айфонов. Например, в июле 2024 года именно с помощью технологий Cellebrite агенты ФБР всего за 40 минут

Для просмотра ссылки необходимо нажать

Вход или Регистрация

телефон 20-летнего Томаса Мэттью Крукса, стрелявшего в Дональда Трампа на митинге в Пенсильвании.Но компания сотрудничала не только с правительствами западных стран. Среди ее клиентов есть и репрессивные режимы. До весны 2021 года была и РФ, но после Cellebrite отказалась от поставок. К тому моменту ее оборудование уже активно использовали российские следователи.

Для просмотра ссылки необходимо нажать

Вход или Регистрация

, по данным Следственного комитета, криминалисты более 26 тысяч раз прибегли к помощи «мобильных комплексов по сбору и анализу цифровых данных» израильской компании. Незадолго до прекращения поставок оборудование Cellebrite с переменным успехом использовали в «квартирном деле» Любови Соболь. А уже после ухода компании из РФ ФСБ

Для просмотра ссылки необходимо нажать

Вход или Регистрация

технологии для доступа к содержимому телефона автора паблика «Протестный МГУ» Дмитрия Иванова, задержанного весной 2022 года.Два основных продукта Cellebrite называются Universal Forensic Extraction Device (UFED) и Physical Analyzer.

- UFED — это «железо», переносной аппаратно-программный комплекс из основного гаджета, похожего на ноутбук, и множества периферийных устройств (существуют и более мобильные и дешевые варианты комплекса из набора адаптеров и софта). Его задача — создать резервную копию исследуемого смартфона.

- Задача программного обеспечения Physical Analyzer — разбор файлов из резервной копии для отображения данных в удобной для просмотра форме.

Разработчики мобильных операционных систем стараются постоянно бороться с новыми уязвимостями. Это похоже на бесконечную игру в кошки-мышки. Разработчики латают старые «дыры» в своих программах, а взломщики стараются найти и успешно эксплуатировать новые. Поэтому наиболее эффективным оказался другой путь — существенное сокращение так называемой поверхности атаки, то есть общего количества потенциально уязвимых мест.

Что делают разработчики, чтобы «спрятаться» от взломщиков, и почему ключевую роль в этом играет ОС на открытом коде

В начале января 2024 года группа экспертов по компьютерной безопасности уведомила Google о двух уязвимостях, которые активно использовали компании, специализирующиеся на взломе телефонов. При этом собственная разработка этих экспертов — операционная система GrapheneOS — уже тогда не позволяла использовать эти уязвимости.GrapheneOS — это операционная система для телефонов и планшетов Google Pixel. Она основана на открытом исходном коде Android. При этом разработчики GrapheneOS внесли ряд улучшений, направленных на повышение безопасности и конфиденциальности. Например, избавились от сервисов Google, чтобы минимизировать сбор данных корпорацией.

Google выпустил исправления уязвимостей для устройств Pixel только в апреле.

- В первом случае это была ошибка в прошивке fastboot, который отвечает за низкоуровневые операции, такие как разблокировка устройств. Она позволяла взломщикам перезагружать заблокированный телефон в режиме fastboot и делать слепок оперативной памяти со всеми хранящимися там данными.

- Во втором случае уязвимость позволяла прервать перезагрузку устройства и тем самым отменить полное удаление данных. Например, когда владелец телефона пытался воспользоваться чем-то вроде кнопки паники, — и экстренно удалить всю информацию с телефона.

Экстренное удаление данных

GrapheneOS эти уязвимости не затронули, потому что разработчики заранее реализовали предварительное обнуление оперативной памяти устройства при использовании fastboot (и избавились от целого класса подобных атак), а также удаление всех данных с устройства без его перезагрузки. Последняя функция позволяет пользователю GrapheneOS сообщить под давлением вместо своего стандартного пароля или пин-кода другой, заранее настроенный на удаление всей информации с телефона. Этот специальный пароль можно задать в стандартных настройках GrapheneOS.Автоматическая перезагрузка

Все меры защиты заблокированного телефона в GrapheneOS выстроены вокруг функции автоматической перезагрузки. Если устройство сможет продержаться заданное пользователем время и успеет спокойно перезагрузиться, то все данные окажутся надежно защищены (при использовании хорошего пароля).Дело в том, что у устройств есть два состояния: «До первой разблокировки» (Before First Unlock) и «После первой разблокировки» (After First Unlock).

- Состояние «До первой разблокировки» предполагает, что устройство включается в первый раз после перезапуска или выключения и требует пароль. Пользовательские данные при этом надежно защищены шифрованием. Доступ к ним нельзя получить без пароля.

- Устройства в состоянии «После первой разблокировки» (After First Unlock) уже были включены и разблокированы как минимум один раз. Часть расшифрованной информации при этом находится в оперативной памяти. В этом случае теоретически можно обойтись и без пароля, чтобы получить доступ к расшифрованным данным. Без перезагрузки изъятый или украденный телефон можно подключить к зарядке и терпеливо ждать появления уязвимостей, которые позволили бы обойти защиту.

Функция появилась в GrapheneOS в 2021 году. Тогда по умолчанию она срабатывала через 72 часа с момента последней разблокировки телефона. В 2024 году разработчики для дополнительной защиты перенесли ее в процесс инициализации, который запускает все остальные процессы. И сократили таймер по умолчанию до 18 часов. При этом пользователю в настройках доступны опции в диапазоне от 72 часов до 10 минут.

Отрезок в 10 минут на первый взгляд кажется избыточным и бессмысленным. Кто захочет оставаться без входящих звонков, сообщений, писем и прочих уведомлений с такой частотой? Но если речь идет не об основном, а о дополнительном телефоне с чувствительными данными, то перезагрузка каждые 10 минут существенно увеличивает безопасность хранящейся информации.

Ограничение доступа по USB

Один из ключевых способов сокращения поверхности атаки — ограничение доступа к устройству по USB. Как правило, именно таким способом изъятые телефоны подключают к оборудованию вроде UFED от Cellebrite. Впервые основатель GrapheneOS Дэниел Микей стал использовать такой подход еще в 2016 году, когда работал над другим аналогичным проектом CopperheadOS.В феврале 2024-го разработчики GrapheneOS добавили функцию для отключения порта USB-C на аппаратном уровне, а не программном, как раньше. То есть на уровне микросхемы, которая используется для управления питанием, работы с батареей и USB-C портом. Это сильно усложняет обход ограничения. Сейчас в качестве режима по умолчанию выбран вариант «Только зарядка при заблокированном экране». Разработчикам оборудования для извлечения данных в таком случае придется искать нестандартные пути подключения к телефону и, соответственно, новые уязвимости.

В настройках GrapheneOS пользователь может как снять любые ограничения, так и вообще отключить USB-C порт.

Какие из этих инструментов берут на вооружение Apple и Google и что важно знать о возможностях взломщиков

iOS

В ноябре 2024 года выяснилось, что Apple с очередным обновлением своей мобильной операционной системы

Для просмотра ссылки необходимо нажать

Вход или Регистрация

добавила функцию автоматической перезагрузки устройства через 72 часа после блокировки экрана (Inactivity Reboot). По сути, компания заимствовала решение GrapheneOS. Но выбрала максимально длительный период для перезагрузки и не дала пользователям возможности его уменьшить.Ограничение доступа по USB в iOS появилось еще в 2018 году. До первой разблокировки айфон по умолчанию не будет взаимодействовать с USB-аксессуарами. После разблокировки у вас будет час на то, чтобы подключить стороннее устройство. Пользователь может снять это ограничение в настройках.

Android

В стандартной версии операционной системы Google нет встроенной функции автоматической перезагрузки. Ее можно найти в настройках некоторых андроидов вроде телефонов Samsung. Но там она работает иначе: это перезагрузка телефона по расписанию (например, ночью раз в два дня). И задача у нее совсем другая — «повышение» производительности телефона за счет борьбы с утечками памяти в сторонних приложениях.Ограничение доступа по USB появилось в 2021 году в Android 12. Но функция реализована только на программном уровне и недоступна обычным пользователям. Она

Для просмотра ссылки необходимо нажать

Вход или Регистрация

на корпоративные телефоны.И последнее важное — снова о Cellebrite

В июле 2024 года команда GrapheneOS опубликовала

Для просмотра ссылки необходимо нажать

Вход или Регистрация

из сопроводительной документации к свежей версии Cellebrite Premium 7.69.5.На тот момент Cellebrite умел извлекать данные только из тех телефонов на GrapheneOS, которые не обновлялись с 2022 года. Но мог вскрывать современные айфоны и Google Pixel, которые были хоть раз разблокированы своими пользователями. Имейте в виду этот риск, если вам грозит сеанс общения с сотрудниками правоохранительных органов или вы опасаетесь какого-то иного сценария попадания вашего мобильного устройства в руки людей, имеющих доступ к оборудованию Cellebrite или его аналогам.

Для просмотра ссылки необходимо нажать

Вход или Регистрация