Эксперты F6 Threat Intelligence и Лаборатории цифровой криминалистики F6 изучили работу группировки Bearlyfy, которая появилась в начале 2025 года и уже успела заявить о себе.

Сначала киберпреступники атаковали небольшие компании и требовали сравнительно скромные суммы. Но со временем они перешли на более крупные цели — в том числе промышленные предприятия, и суммы выкупа выросли. В последней зафиксированной атаке требование составило 80 тысяч евро в криптовалюте.

По оценкам F6, примерно каждая пятая жертва соглашается платить. В арсенале Bearlyfy нет уникального зловреда — группа использует известные семейства вымогателей, такие как LockBit 3 (Black) и Babuk, но при этом добавляет свои приёмы.

Например, злоумышленники быстро разворачивают атаку, почти не тратят время на подготовку и сразу шифруют или уничтожают данные. Доступ получают через уязвимые сервисы и приложения, а для продвижения по сети применяют стандартные средства латерального продвижения по сети и инструменты удалённого администрирования.

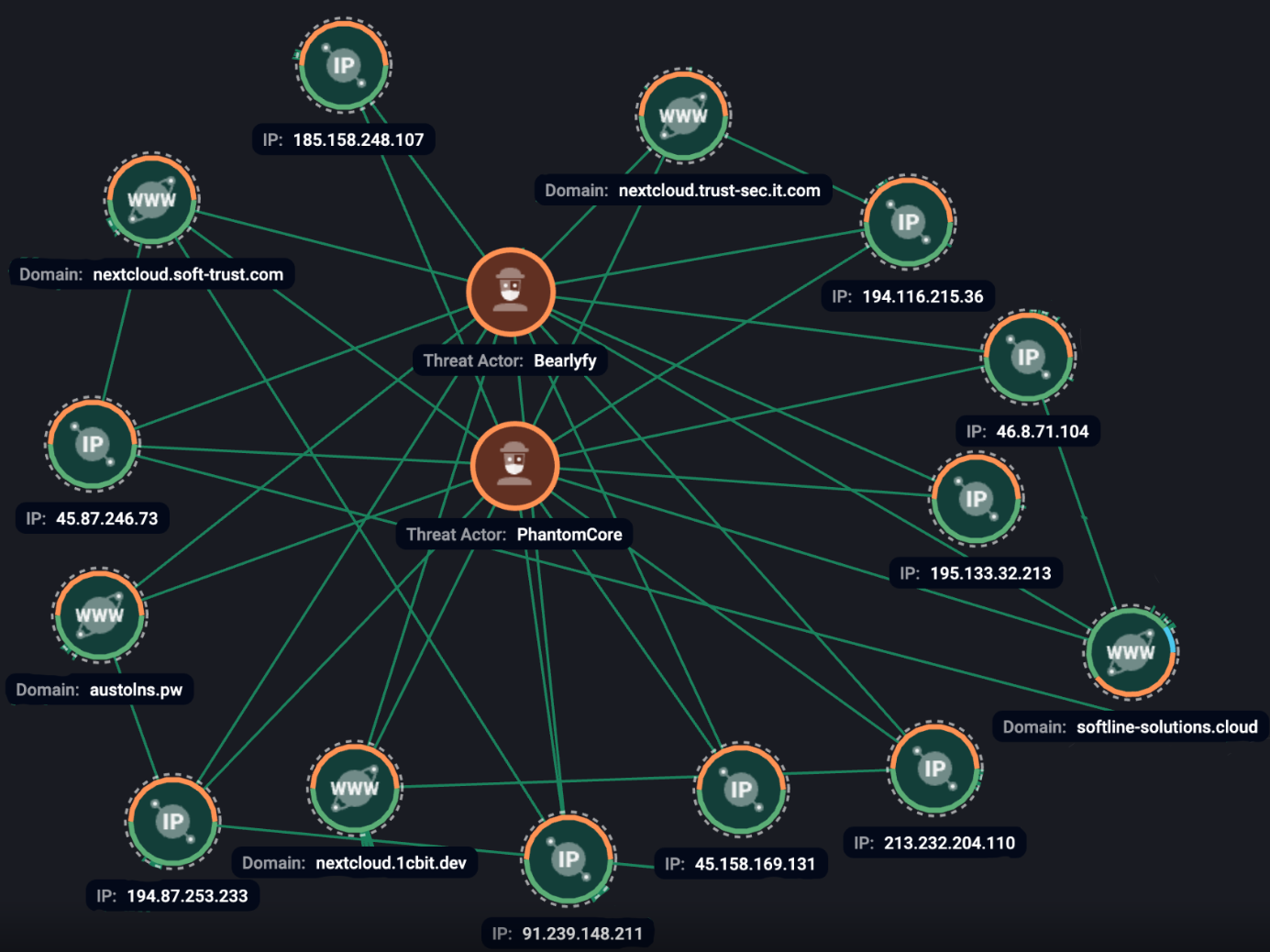

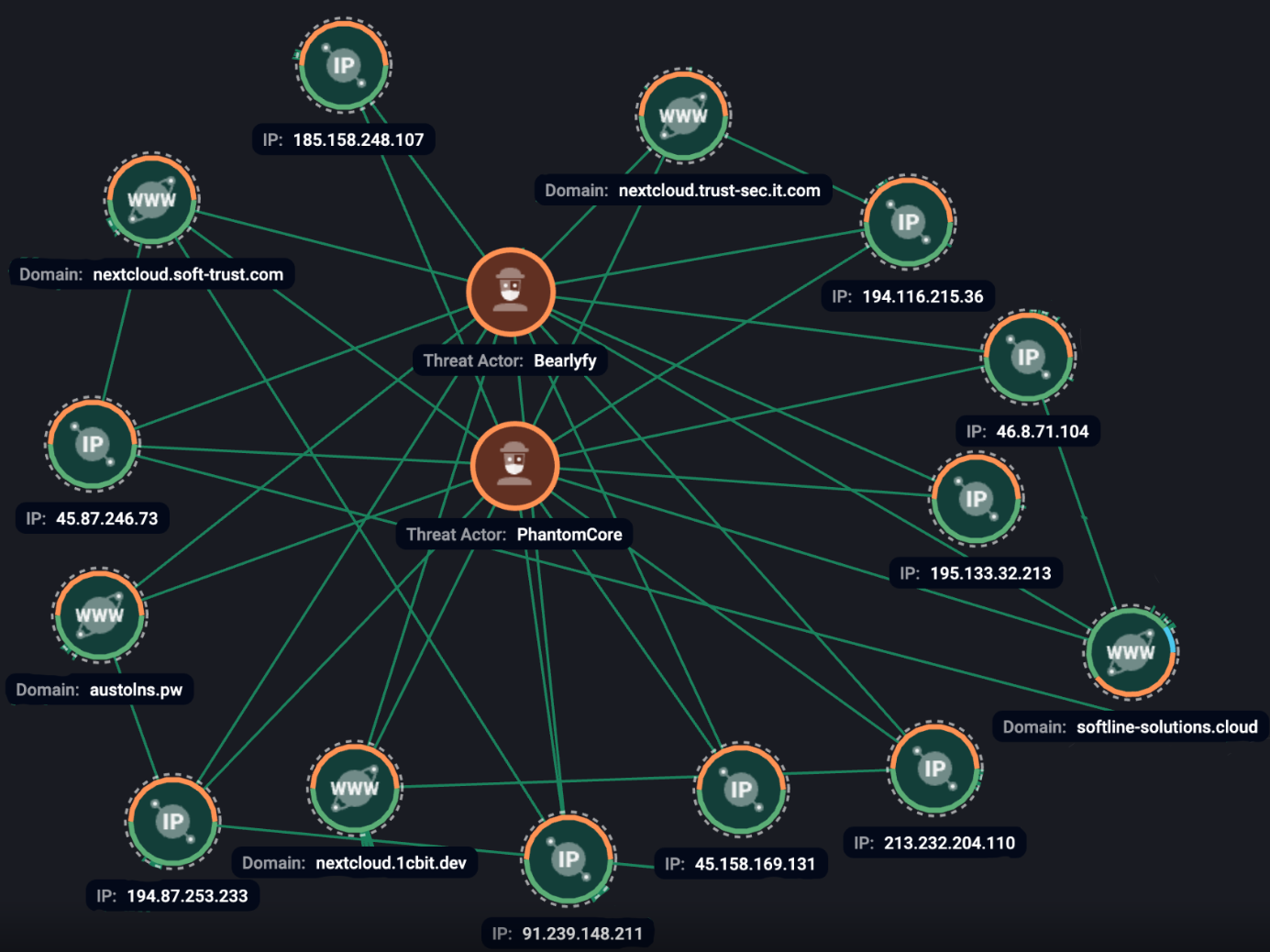

Любопытная деталь: часть инструментов — это модифицированные версии открытых утилит. А «письма счастья» с требованиями выкупа пишут сами хакеры, а не программа. Исследователи также нашли связи между Bearlyfy и другой известной группировкой — PhantomCore, которая действует с 2022 года.

Так, инфраструктура, использованная Bearlyfy в одной из атак, ранее засветилась в атаках PhantomCore против российских компаний.

Сначала киберпреступники атаковали небольшие компании и требовали сравнительно скромные суммы. Но со временем они перешли на более крупные цели — в том числе промышленные предприятия, и суммы выкупа выросли. В последней зафиксированной атаке требование составило 80 тысяч евро в криптовалюте.

По оценкам F6, примерно каждая пятая жертва соглашается платить. В арсенале Bearlyfy нет уникального зловреда — группа использует известные семейства вымогателей, такие как LockBit 3 (Black) и Babuk, но при этом добавляет свои приёмы.

Например, злоумышленники быстро разворачивают атаку, почти не тратят время на подготовку и сразу шифруют или уничтожают данные. Доступ получают через уязвимые сервисы и приложения, а для продвижения по сети применяют стандартные средства латерального продвижения по сети и инструменты удалённого администрирования.

Любопытная деталь: часть инструментов — это модифицированные версии открытых утилит. А «письма счастья» с требованиями выкупа пишут сами хакеры, а не программа. Исследователи также нашли связи между Bearlyfy и другой известной группировкой — PhantomCore, которая действует с 2022 года.

Так, инфраструктура, использованная Bearlyfy в одной из атак, ранее засветилась в атаках PhantomCore против российских компаний.

Для просмотра ссылки необходимо нажать

Вход или Регистрация