Банковский троян и RAT для Android под названием Klopatra маскируется под приложение для IPTV и VPN, и уже заразил более 3000 устройств.

Вредонос представляет собой троян, способный отслеживать экран устройства в режиме реального времени, перехватывать ввод данных, имитировать жестовую навигацию и оснащенный скрытым режимом VNC (Virtual Network Computing).

Специалисты компании Cleafy, обнаружившие вредоноса, отмечают, что троян не связан ни с одним из задокументированных семейств Android-малвари и, судя по всему, является проектом турецкой хак-группы.

Klopatra создан с целью кражи банковских учетных данных через оверлеи, хищения содержимого буфера обмена и перехвата нажатий клавиш, опустошения счетов жертв посредством VNC и сбора информации о приложениях криптовалютных кошельков.

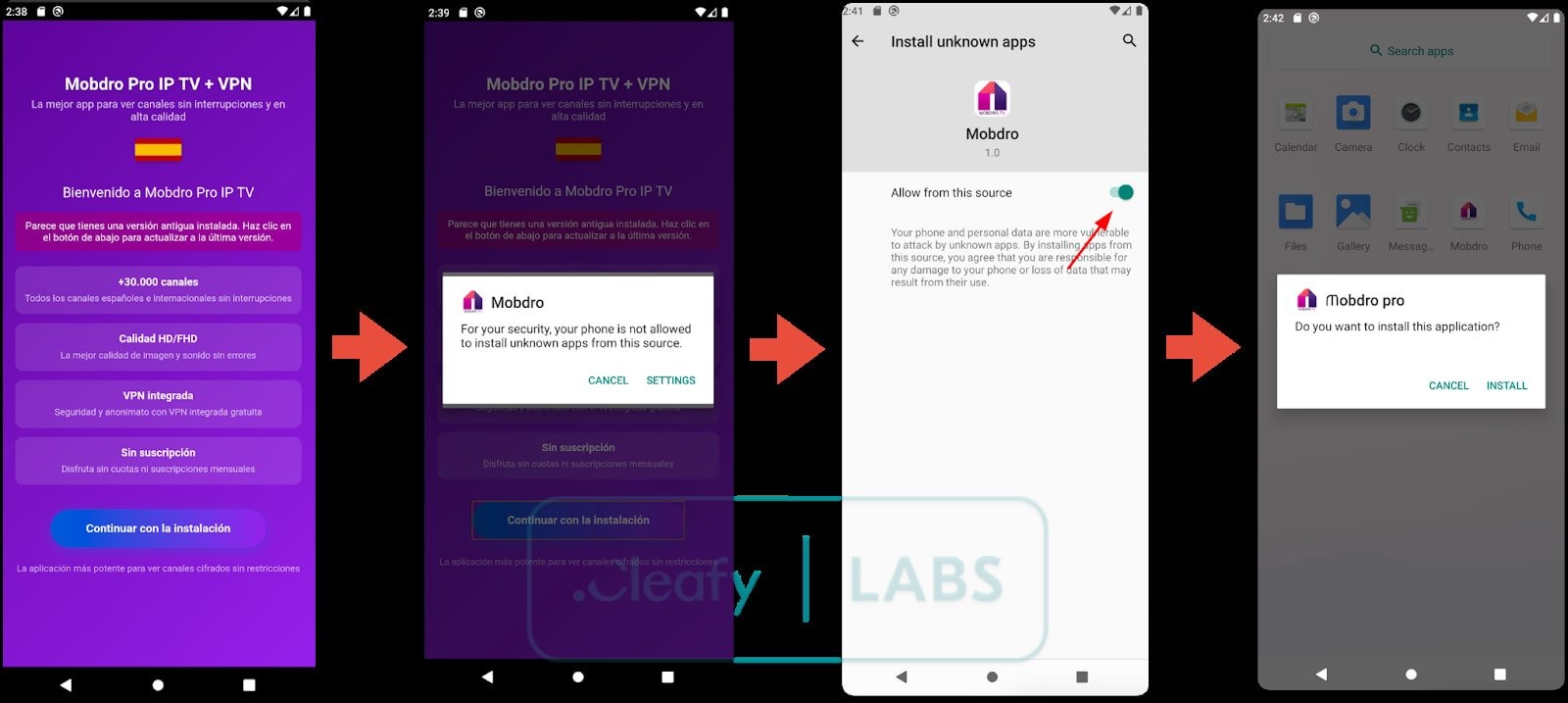

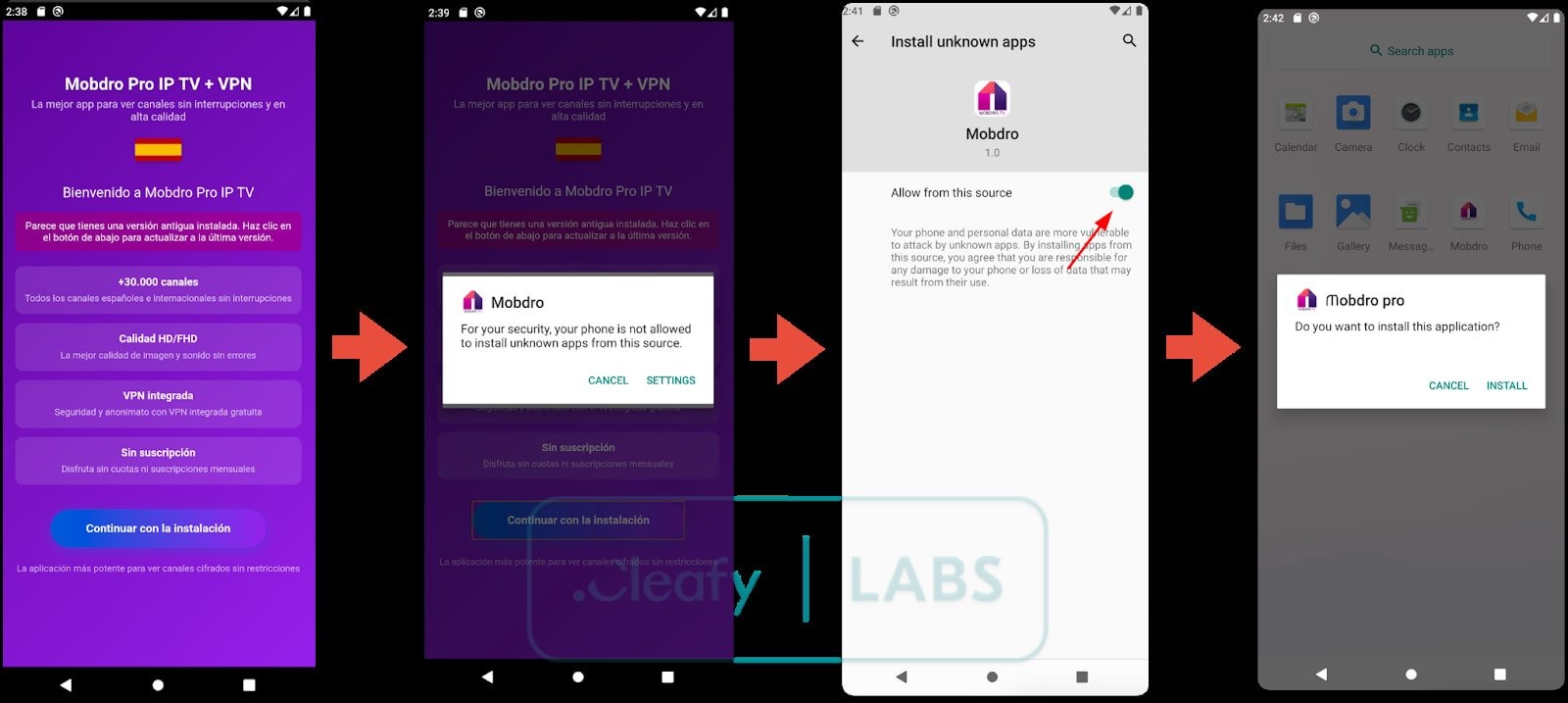

Малварь проникает на устройства жертв через приложение-дроппер под названием Modpro IP TV + VPN, которое распространяется за пределами официального магазина Google Play.

Klopatra использует Virbox (коммерческий продукт, затрудняющий реверс-инжиниринг и анализ), применяет нативные библиотеки для сокращения следов Java/Kotlin, а также шифрует строки при помощи NP Manager.

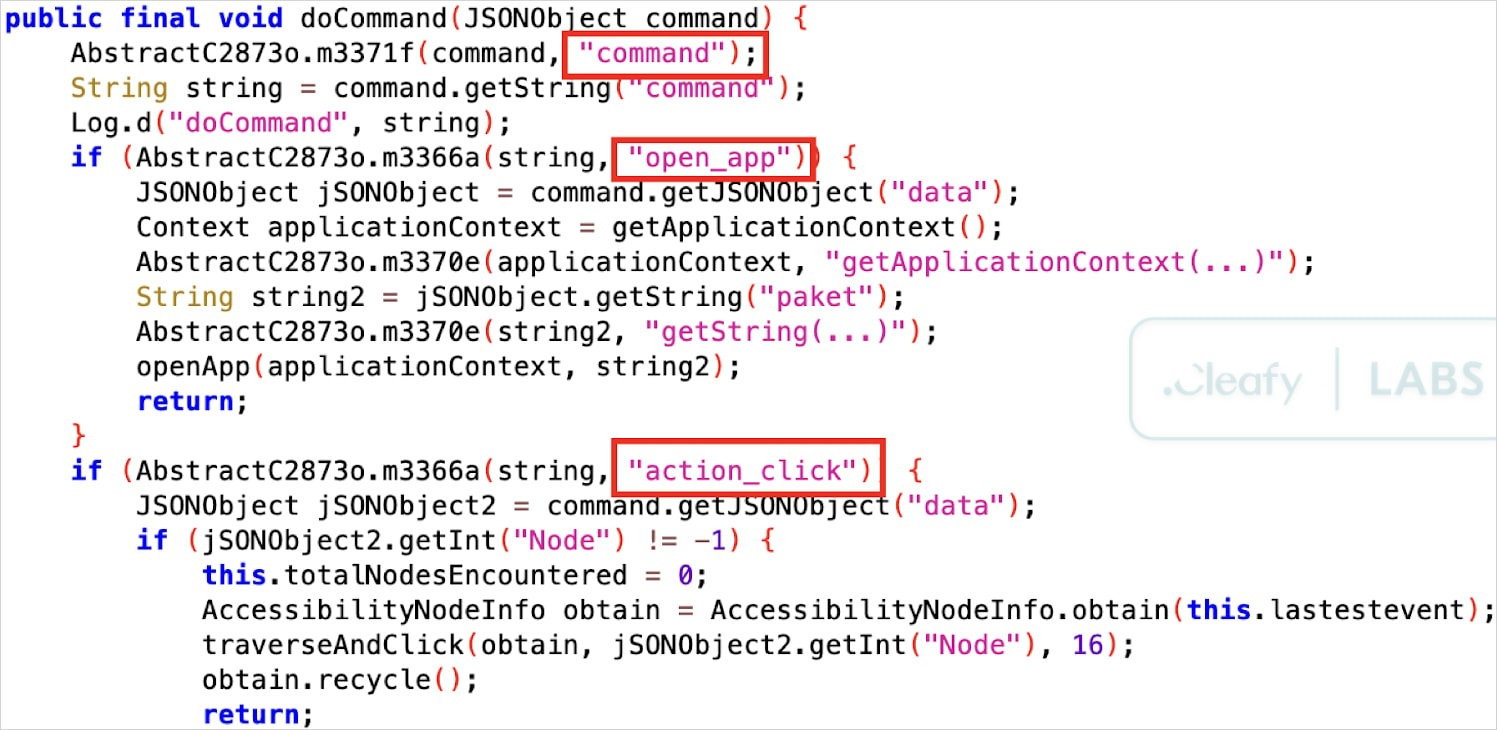

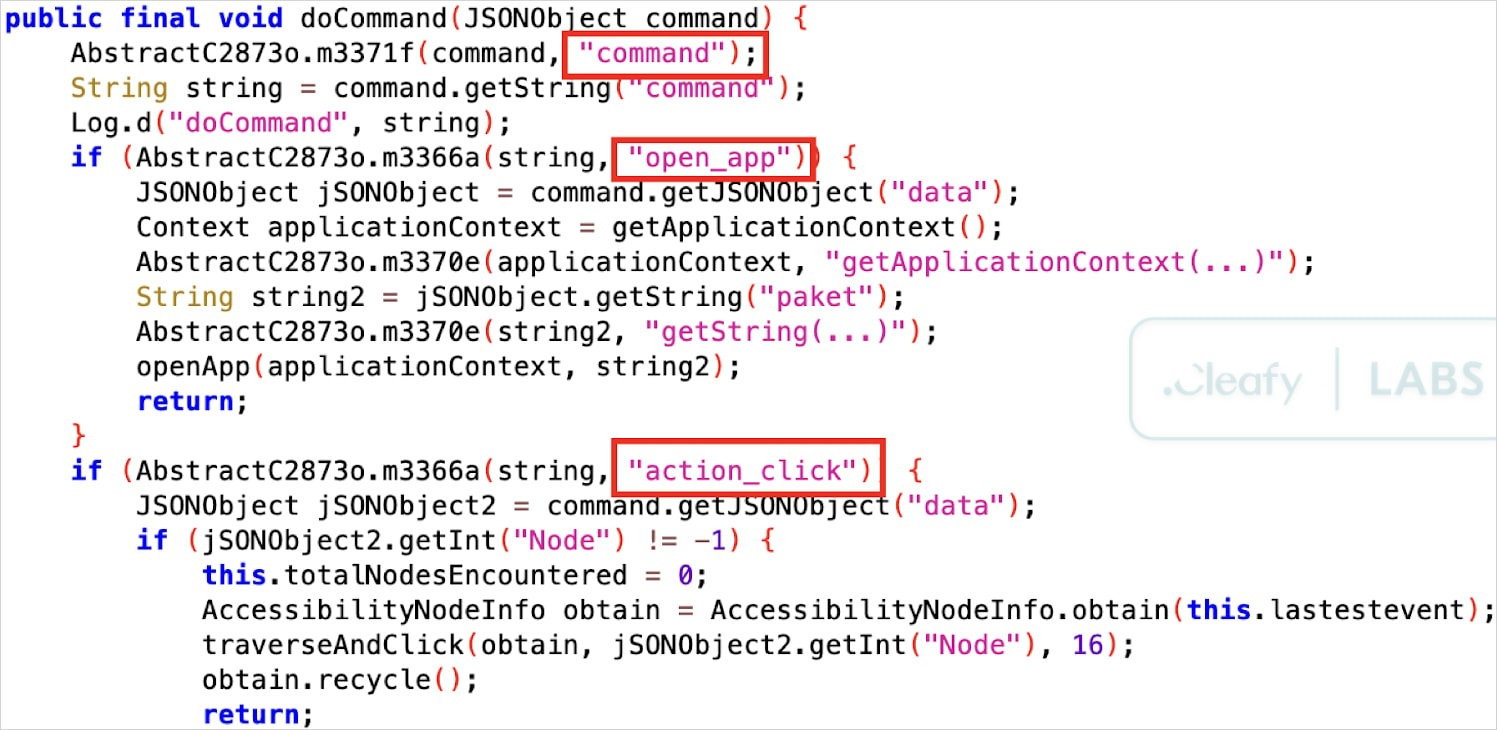

Банкер злоупотребляет службой специальных возможностей в Android (Accessibility service), чтобы выдать себе дополнительные разрешения, перехватывать вводимые пользователем данные, имитировать касания и жесты, а также отслеживать экран устройства жертвы для получения паролей и другой конфиденциальной информации.

Одной из ключевых особенностей малвари является режим VNC с черным экраном, который позволяет операторам Klopatra выполнять действия на зараженном устройстве. При этом для пользователя все выглядит так, будто устройство неактивно и его экран заблокирован.

Этот режим поддерживает все необходимые удаленные действия для выполнения банковских транзакций вручную, включая имитацию касаний по заданным местам экрана, свайпы вверх и вниз, а также долгие нажатия.

Чтобы выбрать идеальный момент для активации режима VNC, малварь проверяет, не стоит ли устройство на зарядке, а также выключен ли экран, чтобы пользователь ничего не заподозрил.

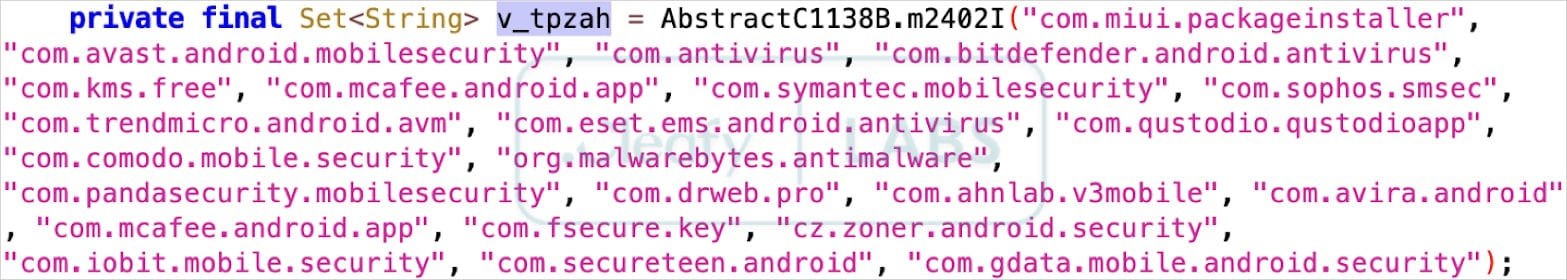

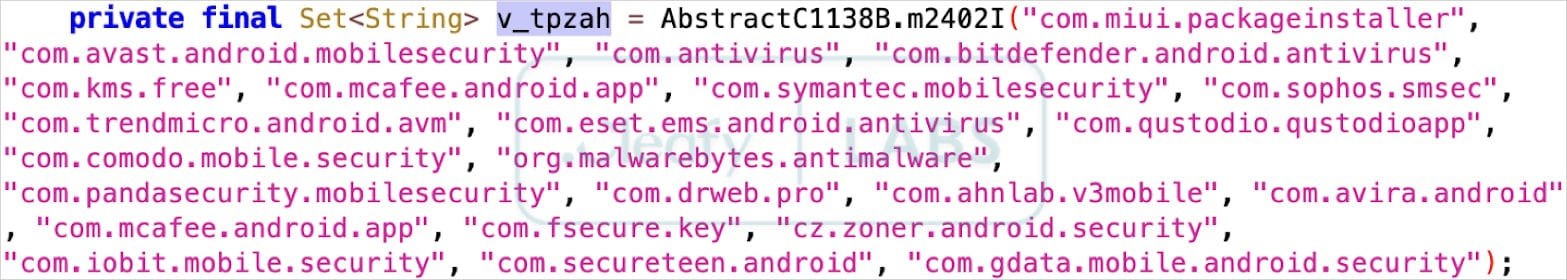

Чтобы избежать обнаружения, Klopatra содержит жестко закодированный список имен пакетов популярных антивирусов для Android и пытается удалить их.

Специалисты Cleafy обнаружили несколько управляющих серверов вредоноса. Предполагается, что они связаны с двумя разными кампаниями, на счету которых уже более 3000 уникальных заражений.

По информации исследователей, Klopatra активен с марта 2025 года, и за это время было выпущено около 40 различных сборок трояна, что указывает на активную разработку и быстрое развитие нового банкера.

Источник

Вредонос представляет собой троян, способный отслеживать экран устройства в режиме реального времени, перехватывать ввод данных, имитировать жестовую навигацию и оснащенный скрытым режимом VNC (Virtual Network Computing).

Специалисты компании Cleafy, обнаружившие вредоноса, отмечают, что троян не связан ни с одним из задокументированных семейств Android-малвари и, судя по всему, является проектом турецкой хак-группы.

Klopatra создан с целью кражи банковских учетных данных через оверлеи, хищения содержимого буфера обмена и перехвата нажатий клавиш, опустошения счетов жертв посредством VNC и сбора информации о приложениях криптовалютных кошельков.

Малварь проникает на устройства жертв через приложение-дроппер под названием Modpro IP TV + VPN, которое распространяется за пределами официального магазина Google Play.

Klopatra использует Virbox (коммерческий продукт, затрудняющий реверс-инжиниринг и анализ), применяет нативные библиотеки для сокращения следов Java/Kotlin, а также шифрует строки при помощи NP Manager.

Банкер злоупотребляет службой специальных возможностей в Android (Accessibility service), чтобы выдать себе дополнительные разрешения, перехватывать вводимые пользователем данные, имитировать касания и жесты, а также отслеживать экран устройства жертвы для получения паролей и другой конфиденциальной информации.

Одной из ключевых особенностей малвари является режим VNC с черным экраном, который позволяет операторам Klopatra выполнять действия на зараженном устройстве. При этом для пользователя все выглядит так, будто устройство неактивно и его экран заблокирован.

Этот режим поддерживает все необходимые удаленные действия для выполнения банковских транзакций вручную, включая имитацию касаний по заданным местам экрана, свайпы вверх и вниз, а также долгие нажатия.

Чтобы выбрать идеальный момент для активации режима VNC, малварь проверяет, не стоит ли устройство на зарядке, а также выключен ли экран, чтобы пользователь ничего не заподозрил.

Чтобы избежать обнаружения, Klopatra содержит жестко закодированный список имен пакетов популярных антивирусов для Android и пытается удалить их.

Специалисты Cleafy обнаружили несколько управляющих серверов вредоноса. Предполагается, что они связаны с двумя разными кампаниями, на счету которых уже более 3000 уникальных заражений.

По информации исследователей, Klopatra активен с марта 2025 года, и за это время было выпущено около 40 различных сборок трояна, что указывает на активную разработку и быстрое развитие нового банкера.

Источник