Специалисты компании Sansec обнаружили сложную атаку на цепочку поставок: еще в 2019 году 21 расширение для Magento было заражено бэкдором.

Эти «закладки» активировались только в апреле 2025 года, в результате чего взломаны оказались от 500 до 1000 онлайн-магазинов.

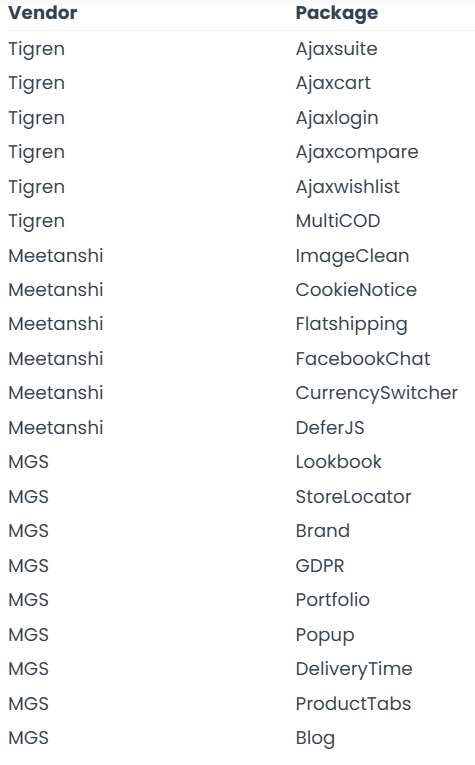

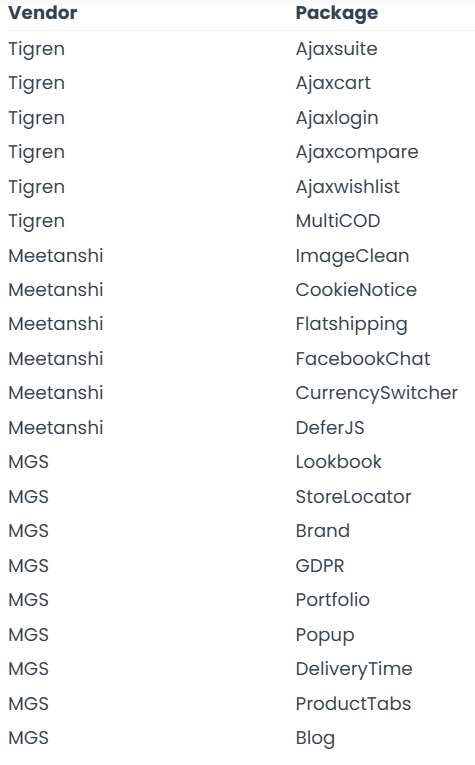

По данным компании, скомпрометированные расширения были выпущены компаниями Tigren, Meetanshi и MGS (Magesolution). Кроме того, эксперты Sansec обнаружили зараженную версию расширения Weltpixel GoogleTagManager, но не смогли подтвердить, на каком этапе произошла компрометация — на стороне производителя или на сайте клиента.

Во всех случаях расширения содержали PHP-бэкдор, добавленный в файл проверки лицензии (License.php или LicenseApi.php). Этот вредоносный код выполнял проверку HTTP-запросов, содержащих параметры requestKey и dataSign, которые используются для проверки на соответствие жестко закодированным ключам в PHP-файлах.

Если проверка оказывалась успешной, бэкдор предоставлял доступ к другим функциям администрирования, включая функцию, позволяющую удаленному пользователю загружать новую лицензию и сохранять ее в файл.

Затем этот файл активировался с помощью PHP-функции include_once(), которая загружает файл и автоматически выполняет любой код в загруженном файле лицензии. Отмечается, что более ранние версии бэкдора не требовали аутентификации, а новые используют жестко закодированный ключ.

Представители Sansec попытались связаться с упомянутыми выше поставщиками взломанных расширений, предупредив их об обнаруженном бэкдоре. По словам специалистов, в компании MGS вообще не ответили на запрос; в Tigren заявили, что никакого взлома не было, и продолжили распространять зараженные бэкдором расширения; в Meetanshi признали факт взлома сервера, но не компрометацию расширений.

Пользователям перечисленных расширений рекомендуется провести полное сканирование сервера на наличие признаков компрометации, а также, по возможности, выполнить восстановление сайта из заведомо чистой резервной копии.

Аналитики Sansec продолжают изучать бэкдор, «спавший» шесть лет перед активацией, и обещают предоставить дополнительную информацию после завершения расследования. Утверждается, что одной из жертв этой кампании стала «40-миллиардная транснациональная корпорация».

Источник

Эти «закладки» активировались только в апреле 2025 года, в результате чего взломаны оказались от 500 до 1000 онлайн-магазинов.

«В ходе скоординированной атаки на цепочку поставок были взломаны несколько поставщиков, и Sansec обнаружила 21 приложение с одинаковым бэкдором, — пишут исследователи. — Любопытно, что вредоносное ПО было внедрено еще шесть лет назад, но активировалось только на этой неделе, и злоумышленники получили полный контроль над ecommerce-серверами».

По данным компании, скомпрометированные расширения были выпущены компаниями Tigren, Meetanshi и MGS (Magesolution). Кроме того, эксперты Sansec обнаружили зараженную версию расширения Weltpixel GoogleTagManager, но не смогли подтвердить, на каком этапе произошла компрометация — на стороне производителя или на сайте клиента.

Во всех случаях расширения содержали PHP-бэкдор, добавленный в файл проверки лицензии (License.php или LicenseApi.php). Этот вредоносный код выполнял проверку HTTP-запросов, содержащих параметры requestKey и dataSign, которые используются для проверки на соответствие жестко закодированным ключам в PHP-файлах.

Если проверка оказывалась успешной, бэкдор предоставлял доступ к другим функциям администрирования, включая функцию, позволяющую удаленному пользователю загружать новую лицензию и сохранять ее в файл.

Затем этот файл активировался с помощью PHP-функции include_once(), которая загружает файл и автоматически выполняет любой код в загруженном файле лицензии. Отмечается, что более ранние версии бэкдора не требовали аутентификации, а новые используют жестко закодированный ключ.

По данным Sansec, этот бэкдор использовался для загрузки веб-шеллов на сайты пострадавших компаний. Учитывая, что хакеры могли загрузить и выполнить любой PHP-код, потенциальные последствия от таких атак включают кражу данных, внедрение веб-скиммеров, создание новых учетных записей администраторов и так далее.

Представители Sansec попытались связаться с упомянутыми выше поставщиками взломанных расширений, предупредив их об обнаруженном бэкдоре. По словам специалистов, в компании MGS вообще не ответили на запрос; в Tigren заявили, что никакого взлома не было, и продолжили распространять зараженные бэкдором расширения; в Meetanshi признали факт взлома сервера, но не компрометацию расширений.

Пользователям перечисленных расширений рекомендуется провести полное сканирование сервера на наличие признаков компрометации, а также, по возможности, выполнить восстановление сайта из заведомо чистой резервной копии.

Аналитики Sansec продолжают изучать бэкдор, «спавший» шесть лет перед активацией, и обещают предоставить дополнительную информацию после завершения расследования. Утверждается, что одной из жертв этой кампании стала «40-миллиардная транснациональная корпорация».

Источник