Эксперты Microsoft раскрыли детали уязвимости, обнаруженной ими в защитном механизме macOS TCC.

Проблема, уже устраненная Apple, позволяла обойти этого охранника и получить несанкционированный доступ к пользовательским данным. Уязвимости, нареченной HM Surf, присвоен идентификатор CVE-2024-44133

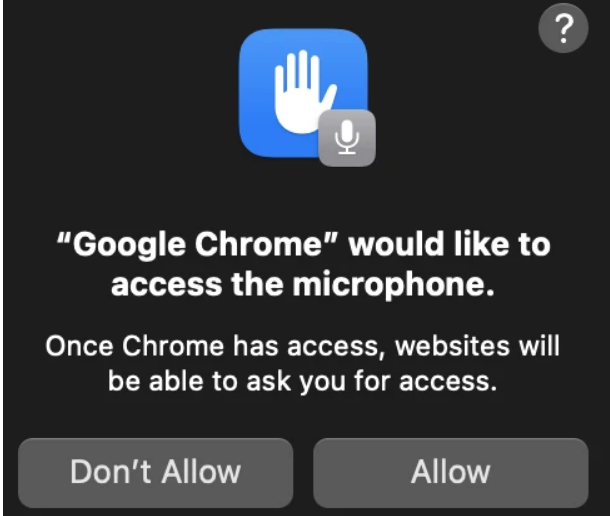

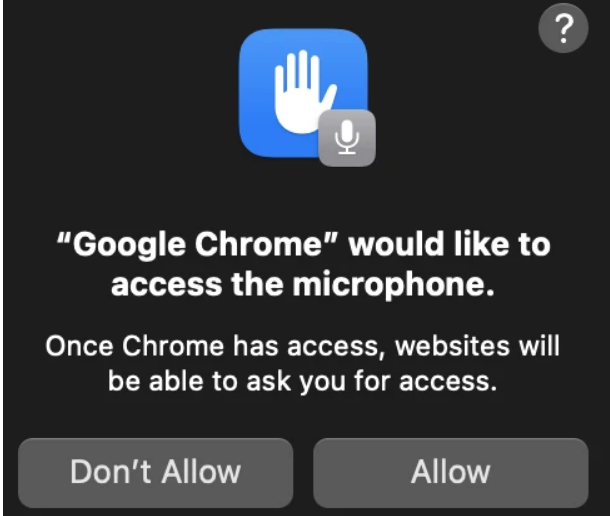

Патч вышел в прошлом месяце в составе версии macOS Sequoia 15. Защитник TCC предотвращает доступ приложений к охраняемым ресурсам без согласия пользователя. При первой попытке использования микрофона, камеры либо данных геолокации софт подвергается проверкам на полномочность, и TCC выводит юзеру диалоговое окно с запросом разрешения.

Программы Apple имеют больше привилегий, чем сторонние разработки, и могут вообще не проходить TCC-проверку. Тем не менее Safari при первом визите на сайт, требующий доступа к камере или геолокации, по умолчанию испрашивает согласие пользователя, а затем сохраняет его выбор в папке ~/Library/Safari.

Разработанная исследователями PoC-атака проводится поэтапно: Изменение домашнего каталога текущего пользователя с помощью утилиты dscl. Модификация конфигурационных файлов (хранимых преференций пользователя) в ~/Library/Safari. Откат смены домашнего каталога. Запуск Safari для открытия сайта, которому теперь разрешен доступ к камере, микрофону, геолокации.

Посмотреть вложение 25f4074f-7cc9-4921-96be-9600cd8b0e73_6750.mp4

Похожее подозрительное поведение было недавно замечено у рекламного зловреда AdLoad, однако эксперты не могут с уверенностью сказать, что это следствие эксплойта HM Surf. Ранее команда Microsoft находила в десктопной ОС Apple другие способы обхода защиты — Shrootless, powerdir, Achilles, Migraine.

В недавно вышедшей Sequoia тоже объявился аналогичный баг, его уже взяли на вооружение распространители нового macOS-стилера.

Источник

Проблема, уже устраненная Apple, позволяла обойти этого охранника и получить несанкционированный доступ к пользовательским данным. Уязвимости, нареченной HM Surf, присвоен идентификатор CVE-2024-44133

Патч вышел в прошлом месяце в составе версии macOS Sequoia 15. Защитник TCC предотвращает доступ приложений к охраняемым ресурсам без согласия пользователя. При первой попытке использования микрофона, камеры либо данных геолокации софт подвергается проверкам на полномочность, и TCC выводит юзеру диалоговое окно с запросом разрешения.

Программы Apple имеют больше привилегий, чем сторонние разработки, и могут вообще не проходить TCC-проверку. Тем не менее Safari при первом визите на сайт, требующий доступа к камере или геолокации, по умолчанию испрашивает согласие пользователя, а затем сохраняет его выбор в папке ~/Library/Safari.

Разработанная исследователями PoC-атака проводится поэтапно: Изменение домашнего каталога текущего пользователя с помощью утилиты dscl. Модификация конфигурационных файлов (хранимых преференций пользователя) в ~/Library/Safari. Откат смены домашнего каталога. Запуск Safari для открытия сайта, которому теперь разрешен доступ к камере, микрофону, геолокации.

Посмотреть вложение 25f4074f-7cc9-4921-96be-9600cd8b0e73_6750.mp4

Похожее подозрительное поведение было недавно замечено у рекламного зловреда AdLoad, однако эксперты не могут с уверенностью сказать, что это следствие эксплойта HM Surf. Ранее команда Microsoft находила в десктопной ОС Apple другие способы обхода защиты — Shrootless, powerdir, Achilles, Migraine.

В недавно вышедшей Sequoia тоже объявился аналогичный баг, его уже взяли на вооружение распространители нового macOS-стилера.

Источник