Ботнет Kimwolf (Android-версия малвари Aisuru) уже насчитывает около двух миллионов зараженных хостов.

Большинство из них попало под контроль злоумышленников через эксплуатацию уязвимостей в сетях резидентных прокси.

Исследователи фиксируют рост активности этого вредоноса с августа прошлого года. За последний месяц Kimwolf активизировал сканирование прокси-сетей в поисках устройств с открытым Android Debug Bridge (AD . Основная цель малвари — Android-приставки и стриминговые устройства, которые допускают неавторизованный доступ через ADB. Впоследствии скомпрометированные системы используются для проведения DDoS-атак, перепродаются в качестве прокси, а также монетизируются через установку приложений со сторонними SDK (вроде Plainproxies Byteconnect).

. Основная цель малвари — Android-приставки и стриминговые устройства, которые допускают неавторизованный доступ через ADB. Впоследствии скомпрометированные системы используются для проведения DDoS-атак, перепродаются в качестве прокси, а также монетизируются через установку приложений со сторонними SDK (вроде Plainproxies Byteconnect).

Как ранее сообщали специалисты QiAnXin XLab, по состоянию на начало декабря 2025 года у Kimwolf насчитывалось более 1,8 млн зараженных устройств.

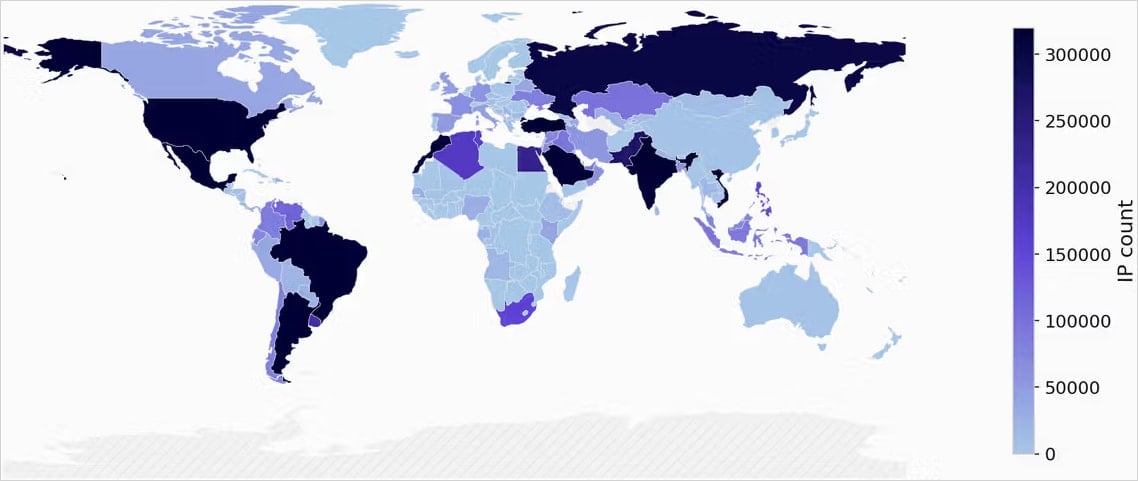

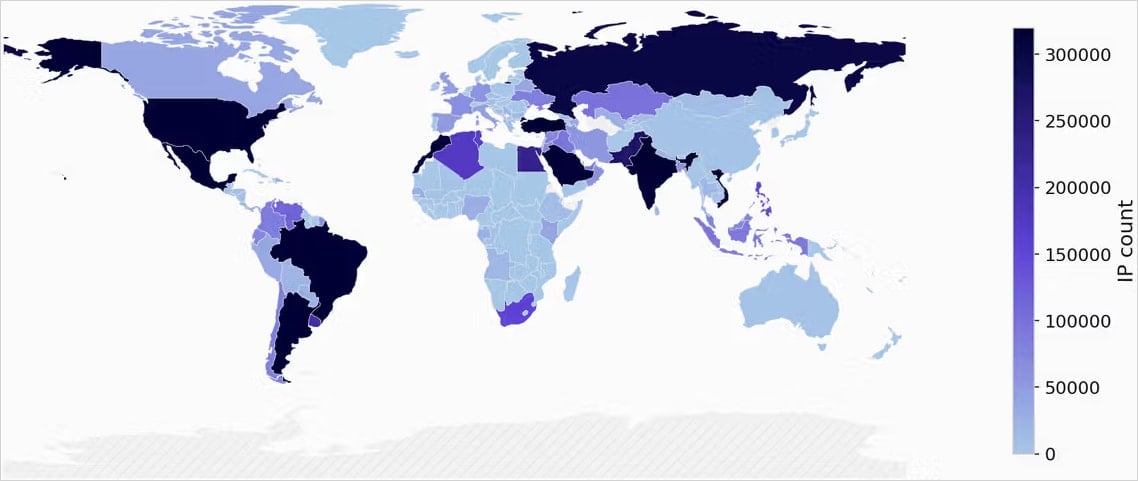

Как пишут теперь аналитики компании Synthient, которые продолжают отслеживать активность ботнета, в настоящее время количество скомпрометированных хостов уже подобралось к двум миллионам, и ботнет использует порядка 12 млн уникальных IP-адресов еженедельно.

Большинство зараженных устройств находятся во Вьетнаме, Бразилии, России, Индии и Саудовской Аравии. При этом во многих случаях гаджеты были скомпрометированы с помощью прокси-SDK еще до момента покупки.

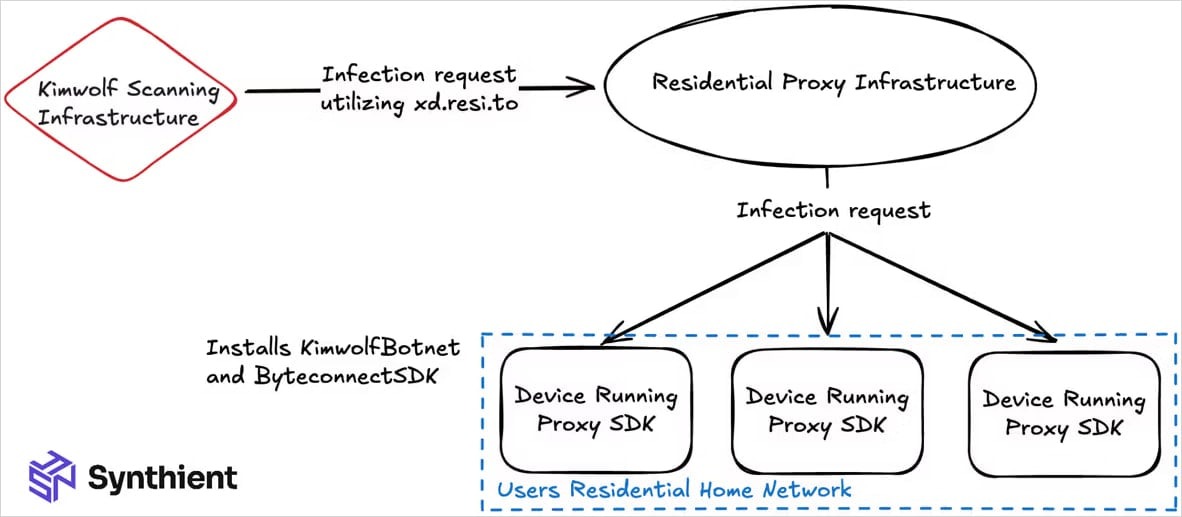

Synthient связывает стремительный рост Kimwolf с эксплуатацией резидентных прокси-сетей для доступа к уязвимым Android-девайсам. Так, малварь эксплуатирует прокси-провайдеров, которые разрешают доступ к локальным сетевым адресам и портам. Это открывает атакующим прямой путь для взаимодействия с устройствами, работающими в той же внутренней сети, что и прокси-клиент.

Еще с 12 ноября 2025 года исследователи наблюдают всплеск такой активности — сканирование неаутентифицированных ADB-сервисов через прокси-эндпоинты на портах 5555, 5858, 12108 и 3222.

В случае успешного подключения атакующие доставляли полезную нагрузку через netcat или telnet, передавая shell-скрипты напрямую на устройство для локального выполнения. Файлы записывались в /data/local/tmp. Synthient перехватила несколько разных вариантов пейлоадов, однако в отчете отмечается, что методы их доставки остаются неизменными.

IPIDEA (один из пострадавших прокси-провайдеров, ставший одной из главных целей операторов Kimwolf из-за открытого доступа ко всем портам) отреагировал на предупреждение аналитиков Synthient и еще в конце декабря заблокировал доступ к локальным сетям и широкому диапазону портов.

В общей сложности исследователи отправили около десятка отчетов об уязвимостях ведущим прокси-провайдерам, на которых нацелена активность Kimwolf. Однако определить всех провайдеров, на которые нацелились операторы малвари, пока не удалось.

Источник

Большинство из них попало под контроль злоумышленников через эксплуатацию уязвимостей в сетях резидентных прокси.

Исследователи фиксируют рост активности этого вредоноса с августа прошлого года. За последний месяц Kimwolf активизировал сканирование прокси-сетей в поисках устройств с открытым Android Debug Bridge (AD

. Основная цель малвари — Android-приставки и стриминговые устройства, которые допускают неавторизованный доступ через ADB. Впоследствии скомпрометированные системы используются для проведения DDoS-атак, перепродаются в качестве прокси, а также монетизируются через установку приложений со сторонними SDK (вроде Plainproxies Byteconnect).

. Основная цель малвари — Android-приставки и стриминговые устройства, которые допускают неавторизованный доступ через ADB. Впоследствии скомпрометированные системы используются для проведения DDoS-атак, перепродаются в качестве прокси, а также монетизируются через установку приложений со сторонними SDK (вроде Plainproxies Byteconnect).Напомним, что ботнет Aisuru уже успел прославиться тем, что использовался для проведения крупнейшей DDoS-атаки в истории мощностью 29,7 Тбит/c, которую зафиксировала компания Cloudflare.

Как ранее сообщали специалисты QiAnXin XLab, по состоянию на начало декабря 2025 года у Kimwolf насчитывалось более 1,8 млн зараженных устройств.

Как пишут теперь аналитики компании Synthient, которые продолжают отслеживать активность ботнета, в настоящее время количество скомпрометированных хостов уже подобралось к двум миллионам, и ботнет использует порядка 12 млн уникальных IP-адресов еженедельно.

Большинство зараженных устройств находятся во Вьетнаме, Бразилии, России, Индии и Саудовской Аравии. При этом во многих случаях гаджеты были скомпрометированы с помощью прокси-SDK еще до момента покупки.

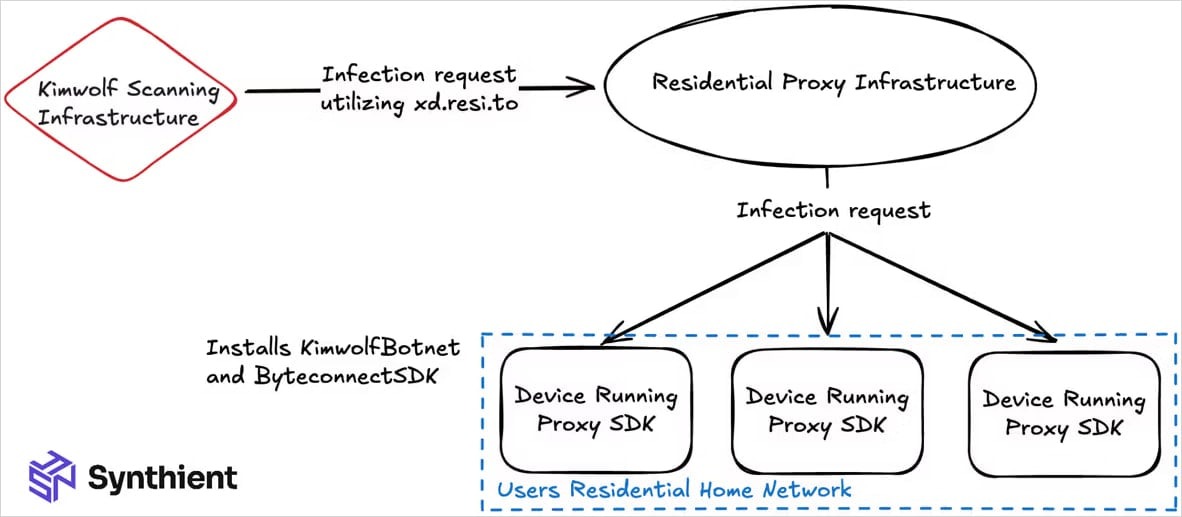

Synthient связывает стремительный рост Kimwolf с эксплуатацией резидентных прокси-сетей для доступа к уязвимым Android-девайсам. Так, малварь эксплуатирует прокси-провайдеров, которые разрешают доступ к локальным сетевым адресам и портам. Это открывает атакующим прямой путь для взаимодействия с устройствами, работающими в той же внутренней сети, что и прокси-клиент.

Еще с 12 ноября 2025 года исследователи наблюдают всплеск такой активности — сканирование неаутентифицированных ADB-сервисов через прокси-эндпоинты на портах 5555, 5858, 12108 и 3222.

В случае успешного подключения атакующие доставляли полезную нагрузку через netcat или telnet, передавая shell-скрипты напрямую на устройство для локального выполнения. Файлы записывались в /data/local/tmp. Synthient перехватила несколько разных вариантов пейлоадов, однако в отчете отмечается, что методы их доставки остаются неизменными.

«Анализ открытых устройств в прокси-пуле IPIDEA показал, что 67% всех Android-девайсов не требуют аутентификации, что делает их уязвимыми перед удаленным выполнением кода, — пишут специалисты Synthient. — По результатам сканирования мы выявили примерно шесть миллионов уязвимых IP. Такие устройства часто поставляются уже зараженными SDK от прокси-провайдеров».

IPIDEA (один из пострадавших прокси-провайдеров, ставший одной из главных целей операторов Kimwolf из-за открытого доступа ко всем портам) отреагировал на предупреждение аналитиков Synthient и еще в конце декабря заблокировал доступ к локальным сетям и широкому диапазону портов.

В общей сложности исследователи отправили около десятка отчетов об уязвимостях ведущим прокси-провайдерам, на которых нацелена активность Kimwolf. Однако определить всех провайдеров, на которые нацелились операторы малвари, пока не удалось.

Источник