APT-группа шлёт фальшивые документы с реальных адресов.

Эксперты Positive Technologies, отслеживая инфраструктуру APT -группировки Cloud Atlas, заранее выявили начало новой киберкампании. Это позволило предупредить вредоносную активность в отношении пользователей продуктов Positive Technologies и проинформировать российские организации о надвигающейся угрозе. Целями злоумышленников стали предприятия оборонно-промышленного комплекса России.

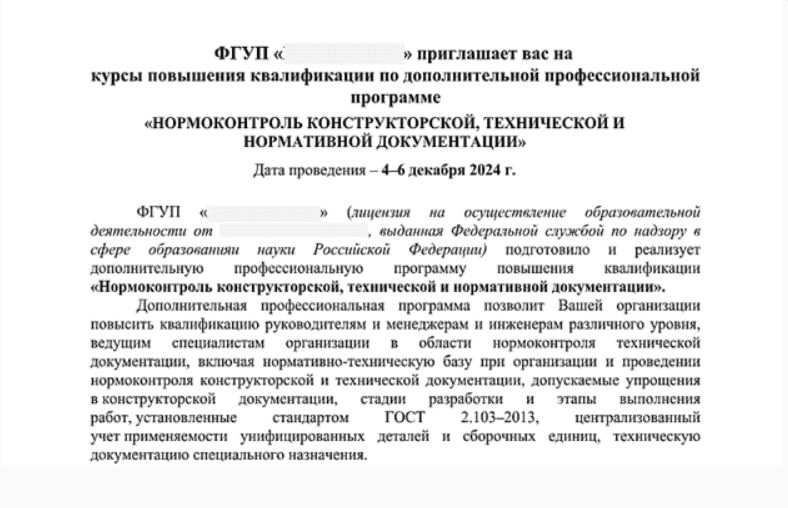

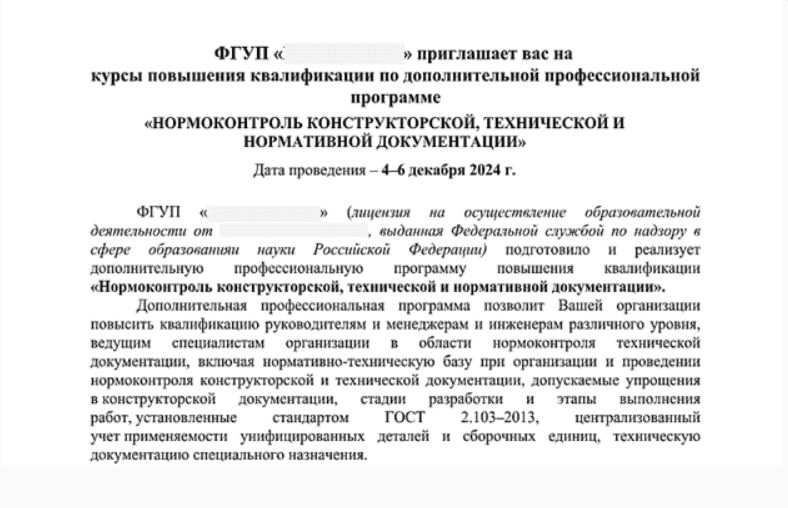

В конце 2024 и начале 2025 года группа киберразведки PT ESC TI обнаружила вредоносные документы Microsoft Office, распространявшиеся через фишинговую рассылку. Получателями выступали российские организации оборонной отрасли. Вложения были замаскированы под типовые документы: приглашения на курсы повышения квалификации, справки на сотрудников, акты сверки взаиморасчётов и другие, типичные для госструктур. Все файлы содержали применяемую Cloud Atlas технику сокрытия информации об управляющей инфраструктуре.

Вредоносный документ

В январе специалисты PT ESC TI зафиксировали документ, аналогичный по содержанию и адресату, но отправленный с иного управляющего сервера. Это позволило определить новую вредоносную инфраструктуру и установить за ней наблюдение. В результате удалось в режиме реального времени отслеживать размах новой волны атак.

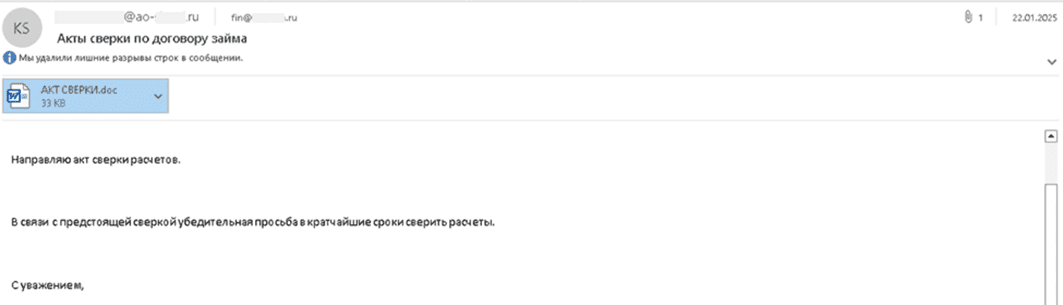

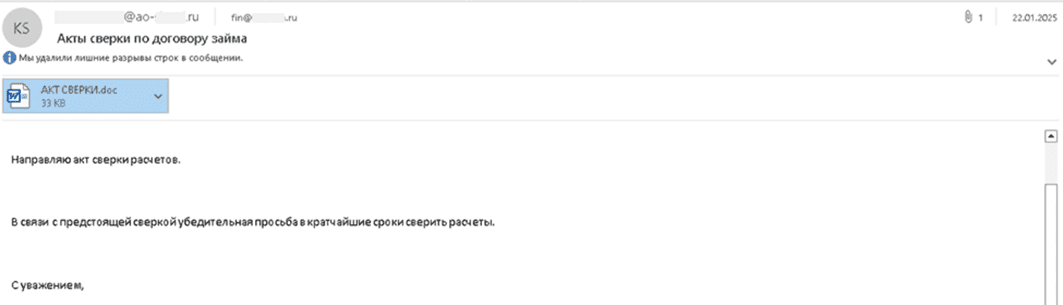

Вредоносное письмо со скомпрометированного адреса

Злоумышленники рассылали вредоносные письма с уже скомпрометированных e-mail-адресов ранее заражённых организаций. Сами документы, вероятно, были украдены в результате предыдущих атак. На момент анализа они не детектировались антивирусными средствами.

В феврале 2025 года было зарегистрировано сразу несколько новых TLS-сертификатов, используемых злоумышленниками в новой инфраструктуре. Это свидетельствует о продолжении активности группировки. По прогнозу экспертов Positive Technologies, высокий уровень угроз со стороны Cloud Atlas сохранится.

Пользователям следует проявлять бдительность: проверять отправителя, особенно при отсутствии переписки, если он не является контрагентом, требует срочного изучения документов, использует названия госорганов, регуляторов и ведомств, или зарегистрирован в нестандартной доменной зоне. Также рекомендуется включить отображение расширений файлов и не открывать вложения с несоответствием иконки и расширения либо с двойными расширениями.

Источник

Эксперты Positive Technologies, отслеживая инфраструктуру APT -группировки Cloud Atlas, заранее выявили начало новой киберкампании. Это позволило предупредить вредоносную активность в отношении пользователей продуктов Positive Technologies и проинформировать российские организации о надвигающейся угрозе. Целями злоумышленников стали предприятия оборонно-промышленного комплекса России.

В конце 2024 и начале 2025 года группа киберразведки PT ESC TI обнаружила вредоносные документы Microsoft Office, распространявшиеся через фишинговую рассылку. Получателями выступали российские организации оборонной отрасли. Вложения были замаскированы под типовые документы: приглашения на курсы повышения квалификации, справки на сотрудников, акты сверки взаиморасчётов и другие, типичные для госструктур. Все файлы содержали применяемую Cloud Atlas технику сокрытия информации об управляющей инфраструктуре.

Вредоносный документ

В январе специалисты PT ESC TI зафиксировали документ, аналогичный по содержанию и адресату, но отправленный с иного управляющего сервера. Это позволило определить новую вредоносную инфраструктуру и установить за ней наблюдение. В результате удалось в режиме реального времени отслеживать размах новой волны атак.

Вредоносное письмо со скомпрометированного адреса

Злоумышленники рассылали вредоносные письма с уже скомпрометированных e-mail-адресов ранее заражённых организаций. Сами документы, вероятно, были украдены в результате предыдущих атак. На момент анализа они не детектировались антивирусными средствами.

В феврале 2025 года было зарегистрировано сразу несколько новых TLS-сертификатов, используемых злоумышленниками в новой инфраструктуре. Это свидетельствует о продолжении активности группировки. По прогнозу экспертов Positive Technologies, высокий уровень угроз со стороны Cloud Atlas сохранится.

Пользователям следует проявлять бдительность: проверять отправителя, особенно при отсутствии переписки, если он не является контрагентом, требует срочного изучения документов, использует названия госорганов, регуляторов и ведомств, или зарегистрирован в нестандартной доменной зоне. Также рекомендуется включить отображение расширений файлов и не открывать вложения с несоответствием иконки и расширения либо с двойными расширениями.

Источник