Эксперты Kaspersky GReAT сообщили о новом ботнете под названием Tsundere.

Злоумышленники заражают устройства на Windows с помощью PowerShell-скриптов или MSI-установщиков, маскируя вредоносный имплант под установщики популярных игр: Valorant, CS2 и Rainbow Six.

По данным «Лаборатории Касперского», атаки уже зафиксированы в Мексике и Чили.

Согласно анализу, авторы ботнета пытаются избегать заражения систем в странах СНГ, однако детекты всё же были обнаружены в России и Казахстане. Специалисты отмечают, что ботнет активно растёт и представляет серьёзную угрозу.

Одной из ключевых особенностей Tsundere стало использование Web3-смарт-контрактов для размещения адресов командных серверов. Такой подход делает инфраструктуру более устойчивой: переключать C2-серверы можно через блокчейн Ethereum.

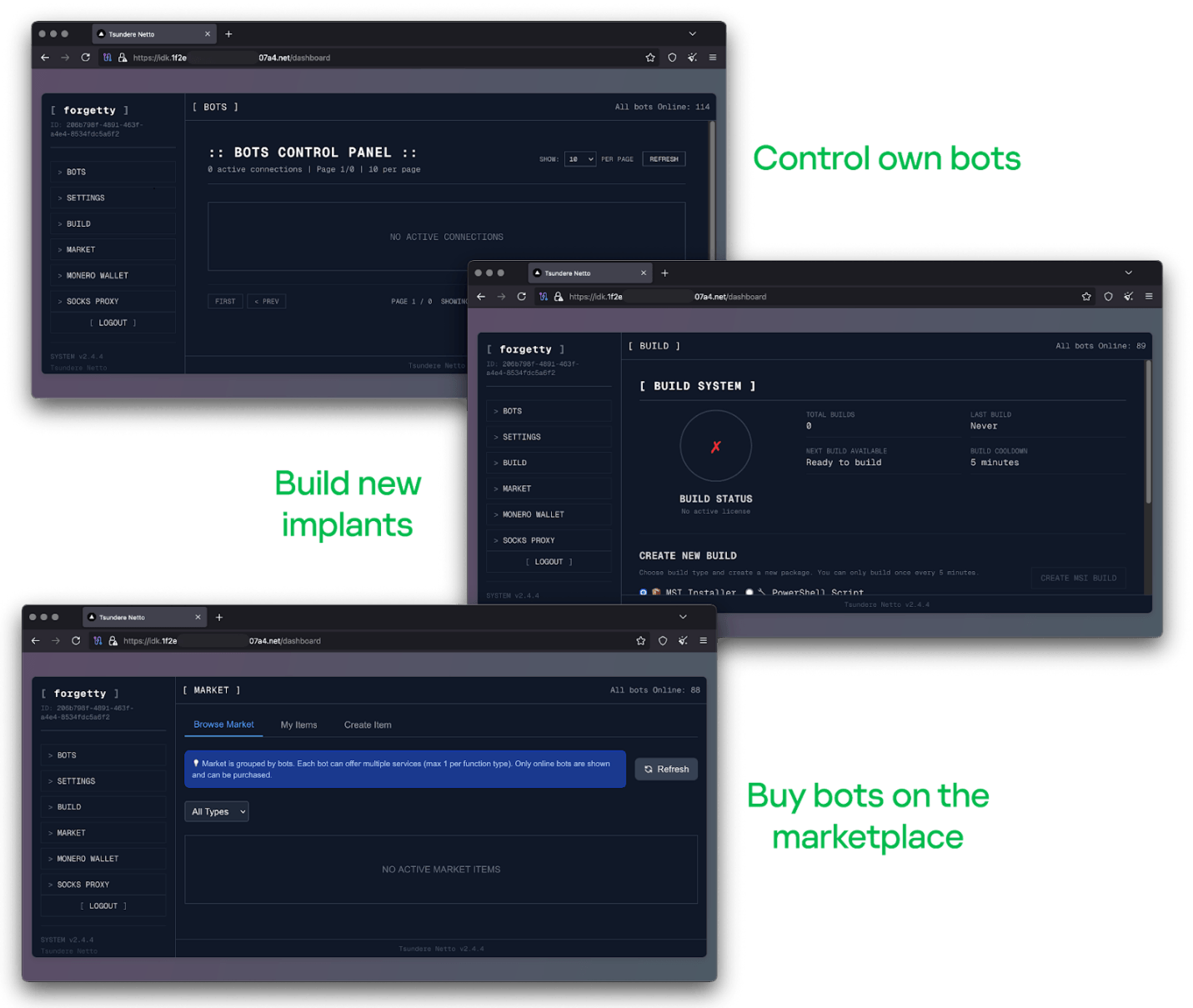

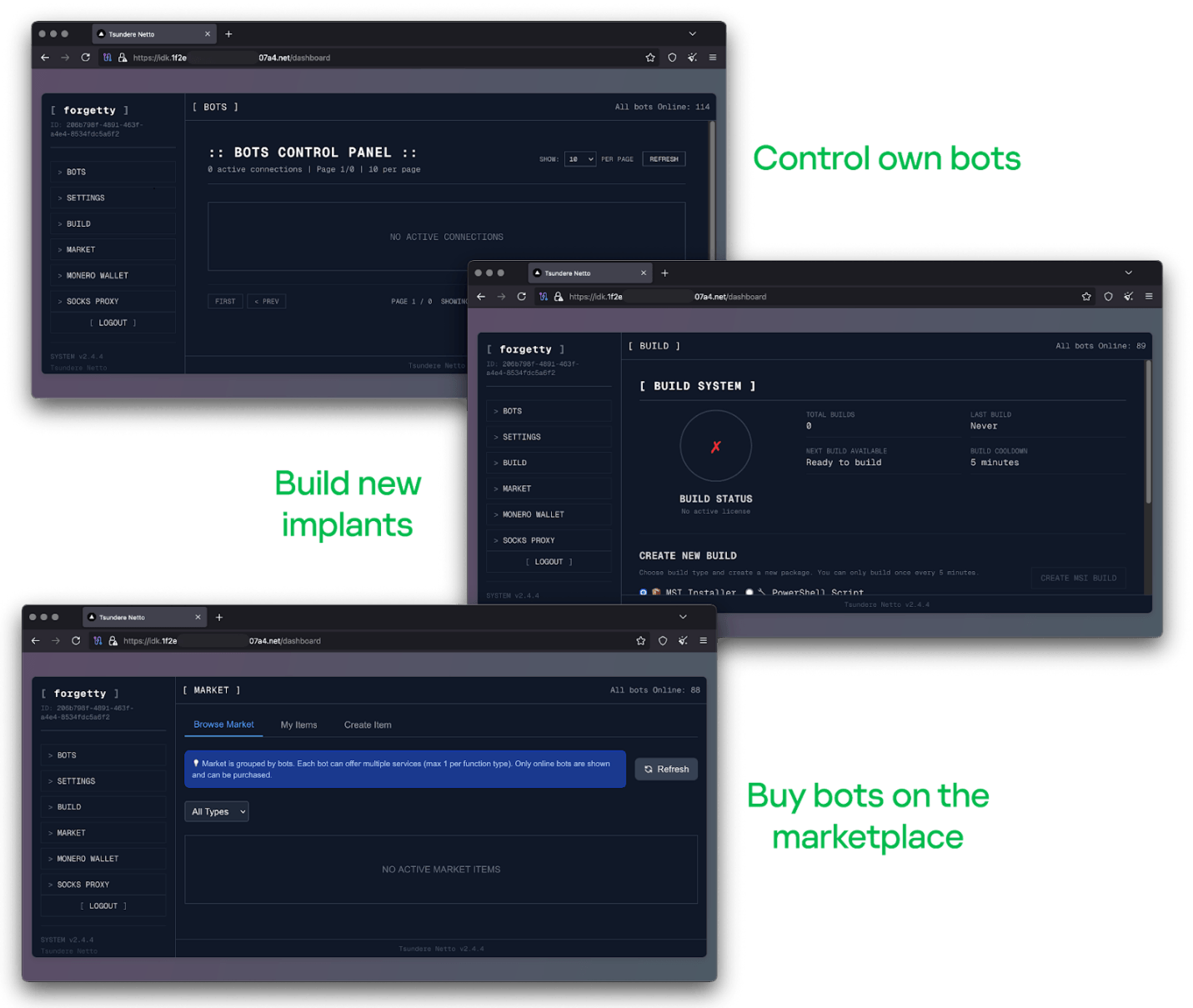

Анализ панели управления показал, что ботнет распространяет импланты двумя способами:

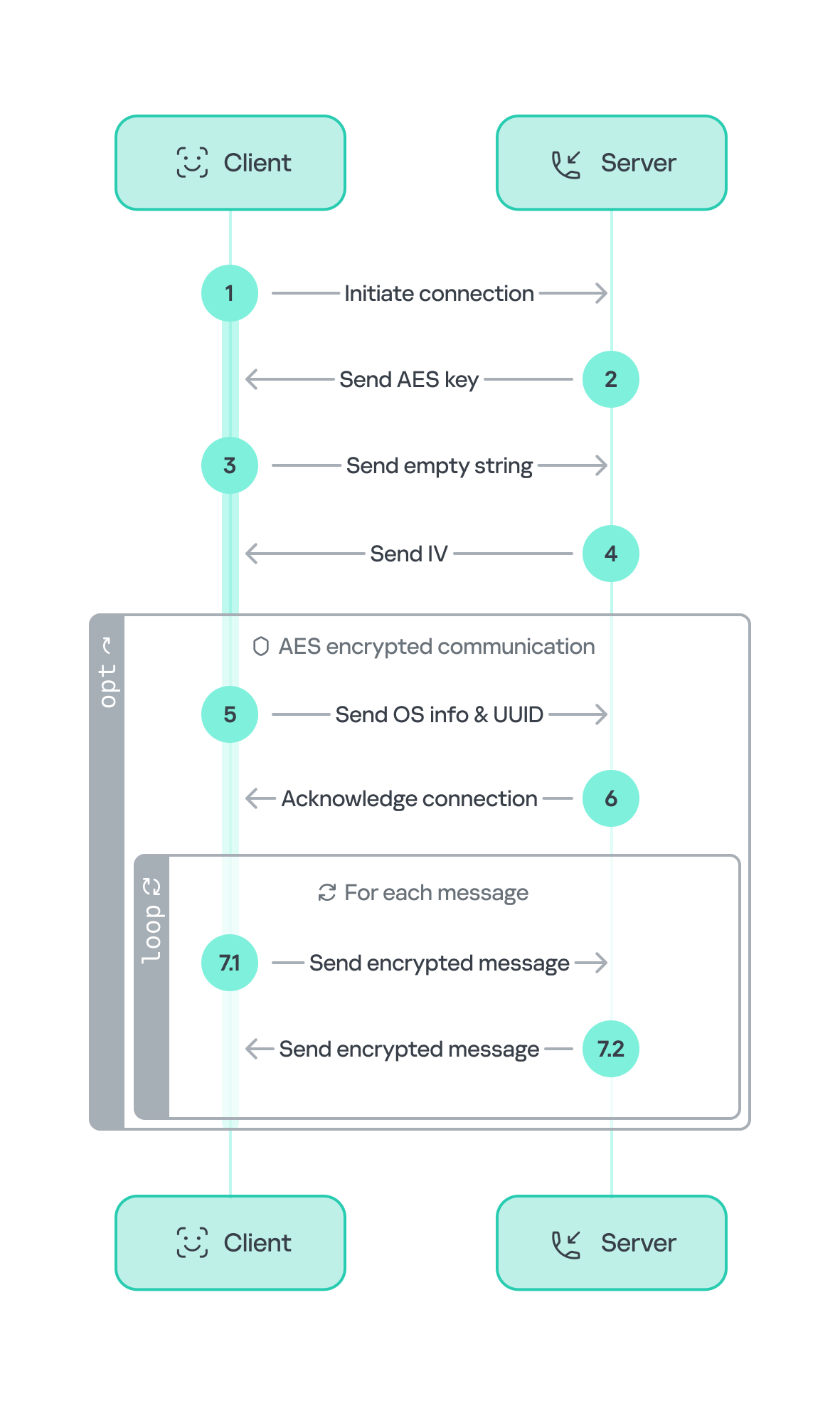

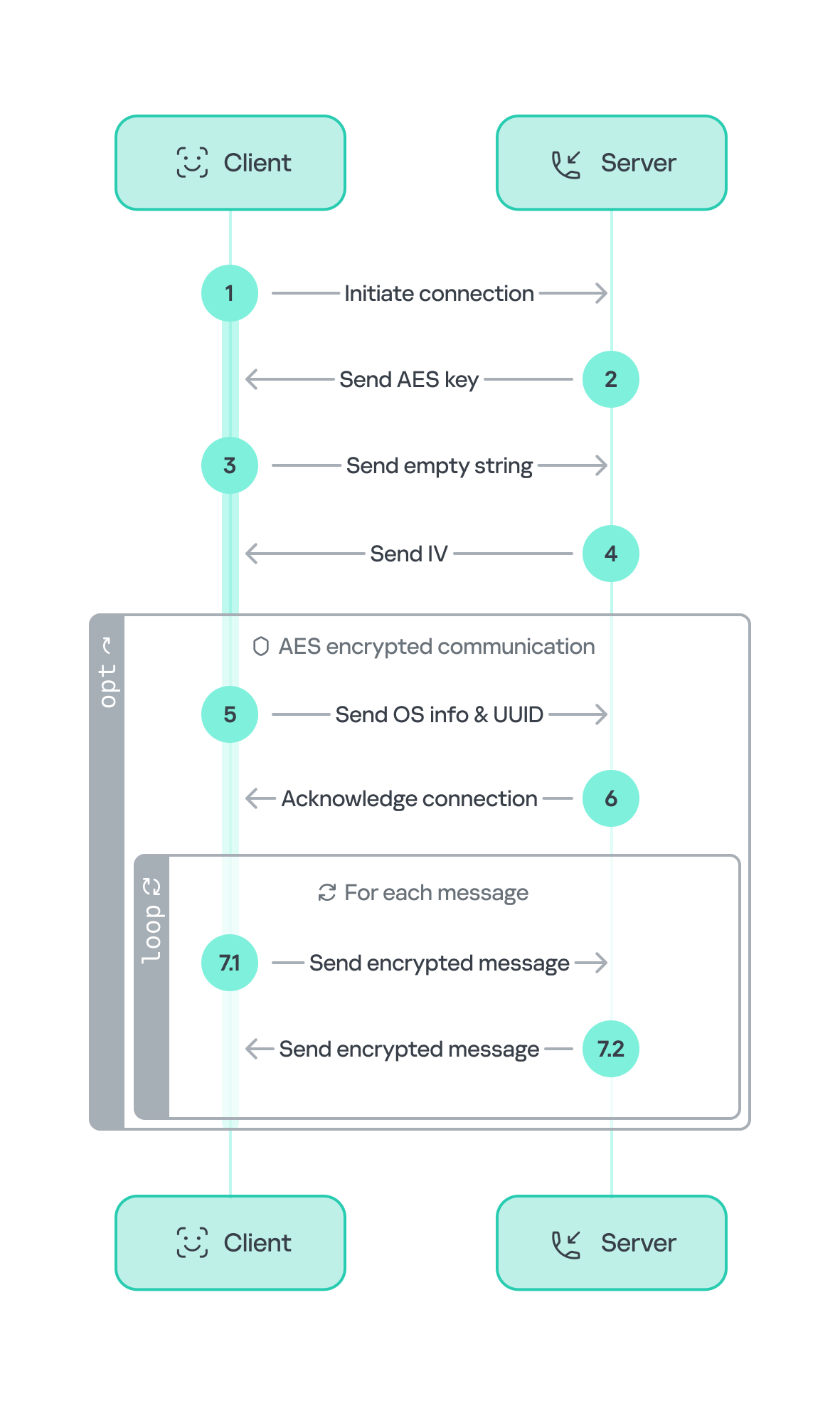

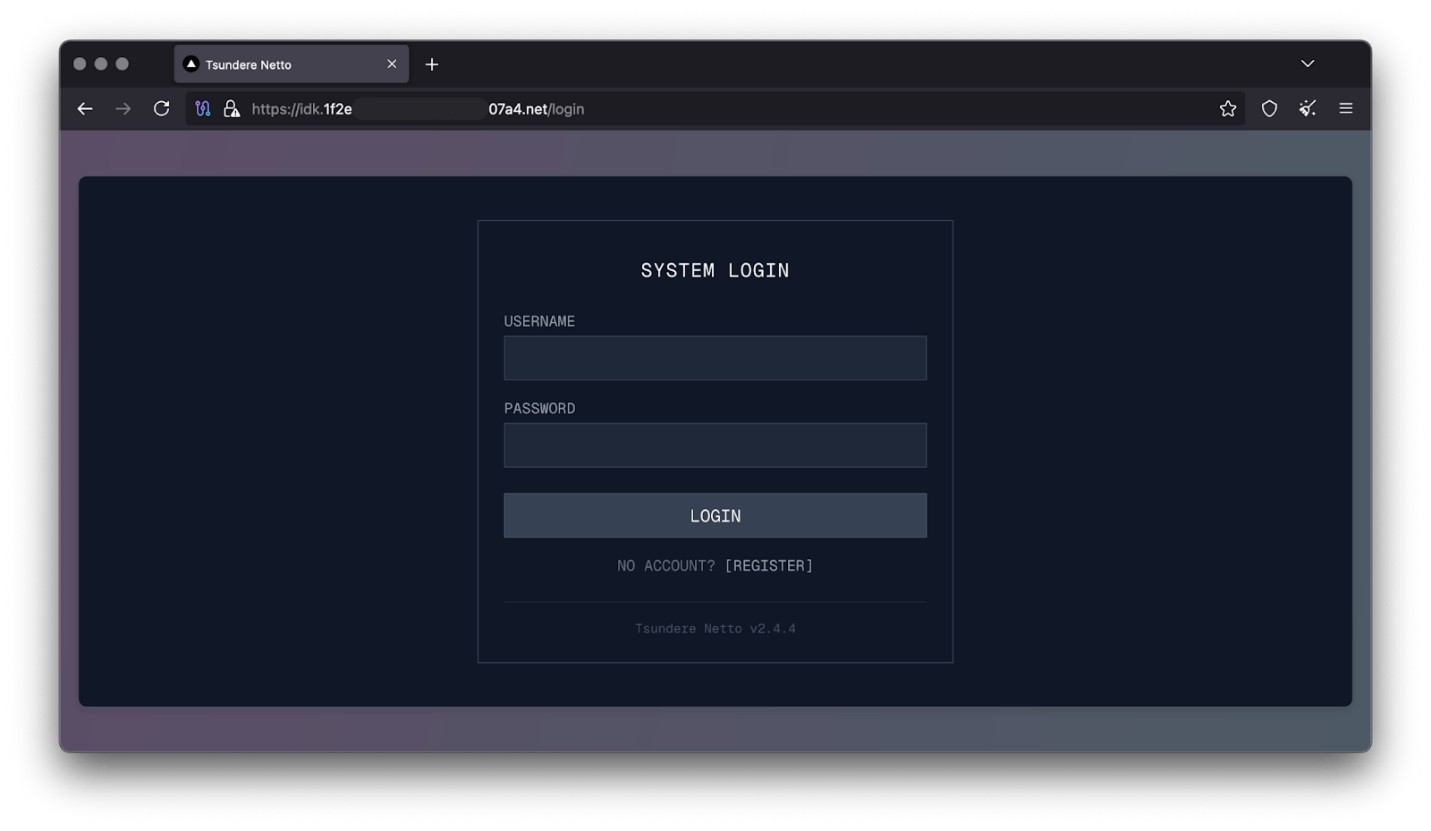

После установки на устройство загружается бот, который способен непрерывно выполнять JavaScript-код. Для связи с командным сервером используется WebSocket. Кроме того, у Tsundere есть собственная панель управления и торговая площадка — единый интерфейс для операторов ботнета.

Исследователи считают, что разработчики Tsundere с высокой вероятностью русскоязычные: на это указывают фрагменты кода. Также обнаружена связь ботнета со стилером 123 Stealer, который распространяется на форумах дарквеба. В России, злоумышленники быстро адаптируют инструменты и уже несколько раз меняли архитектуру ботнета:

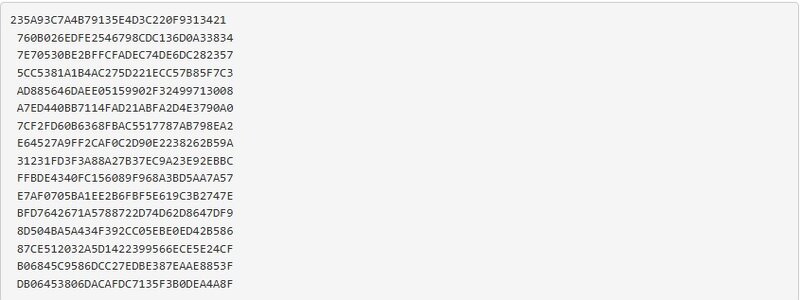

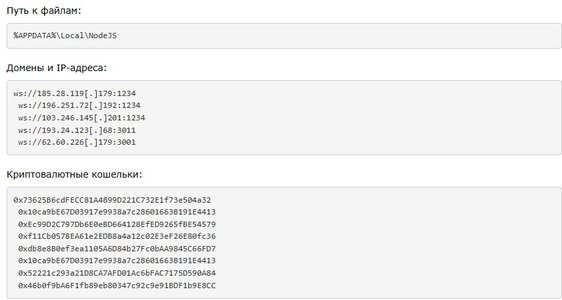

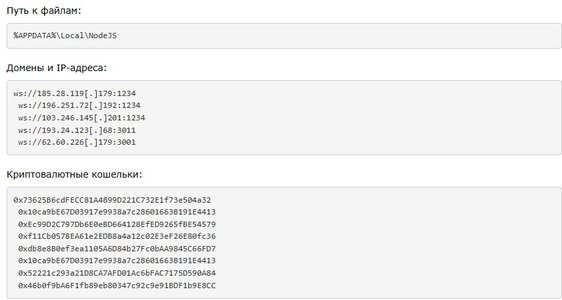

Индикаторы компрометации:

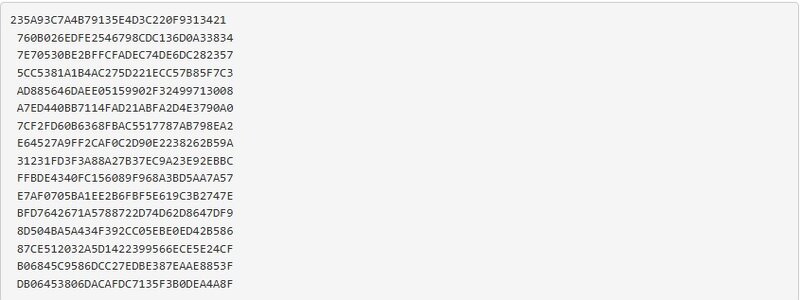

Хеш-суммы файлов:

Примечание. Эти кошельки изменяли адрес командного сервера в смарт-контракте.

Источник

Злоумышленники заражают устройства на Windows с помощью PowerShell-скриптов или MSI-установщиков, маскируя вредоносный имплант под установщики популярных игр: Valorant, CS2 и Rainbow Six.

По данным «Лаборатории Касперского», атаки уже зафиксированы в Мексике и Чили.

Согласно анализу, авторы ботнета пытаются избегать заражения систем в странах СНГ, однако детекты всё же были обнаружены в России и Казахстане. Специалисты отмечают, что ботнет активно растёт и представляет серьёзную угрозу.

Одной из ключевых особенностей Tsundere стало использование Web3-смарт-контрактов для размещения адресов командных серверов. Такой подход делает инфраструктуру более устойчивой: переключать C2-серверы можно через блокчейн Ethereum.

Анализ панели управления показал, что ботнет распространяет импланты двумя способами:

- через MSI-файлы;

- через PowerShell-скрипты.

После установки на устройство загружается бот, который способен непрерывно выполнять JavaScript-код. Для связи с командным сервером используется WebSocket. Кроме того, у Tsundere есть собственная панель управления и торговая площадка — единый интерфейс для операторов ботнета.

Исследователи считают, что разработчики Tsundere с высокой вероятностью русскоязычные: на это указывают фрагменты кода. Также обнаружена связь ботнета со стилером 123 Stealer, который распространяется на форумах дарквеба. В России, злоумышленники быстро адаптируют инструменты и уже несколько раз меняли архитектуру ботнета:

«Переход на Web3 сделал инфраструктуру более гибкой, а импланты продолжают распространяться под видом установщиков игр. Вероятно, что Tsundere продолжит расширяться».

Индикаторы компрометации:

Хеш-суммы файлов:

Примечание. Эти кошельки изменяли адрес командного сервера в смарт-контракте.

Источник