Обнаружен троянизированный вариант навигатора Alpine Quest, которым в числе прочих пользуются военнослужащие в зоне СВО.

По данным «Доктор Веб», вредоносный репак раздается через Telegram и один из российских каталогов для Android.

Анализ показал, что набор функций Android.Spy.1292.origin (результат VirusTotal — 22/65 на 22 апреля) позволяет оператору отслеживать местоположение зараженных телефонов и загружать в них вспомогательные модули для кражи файлов по выбору.

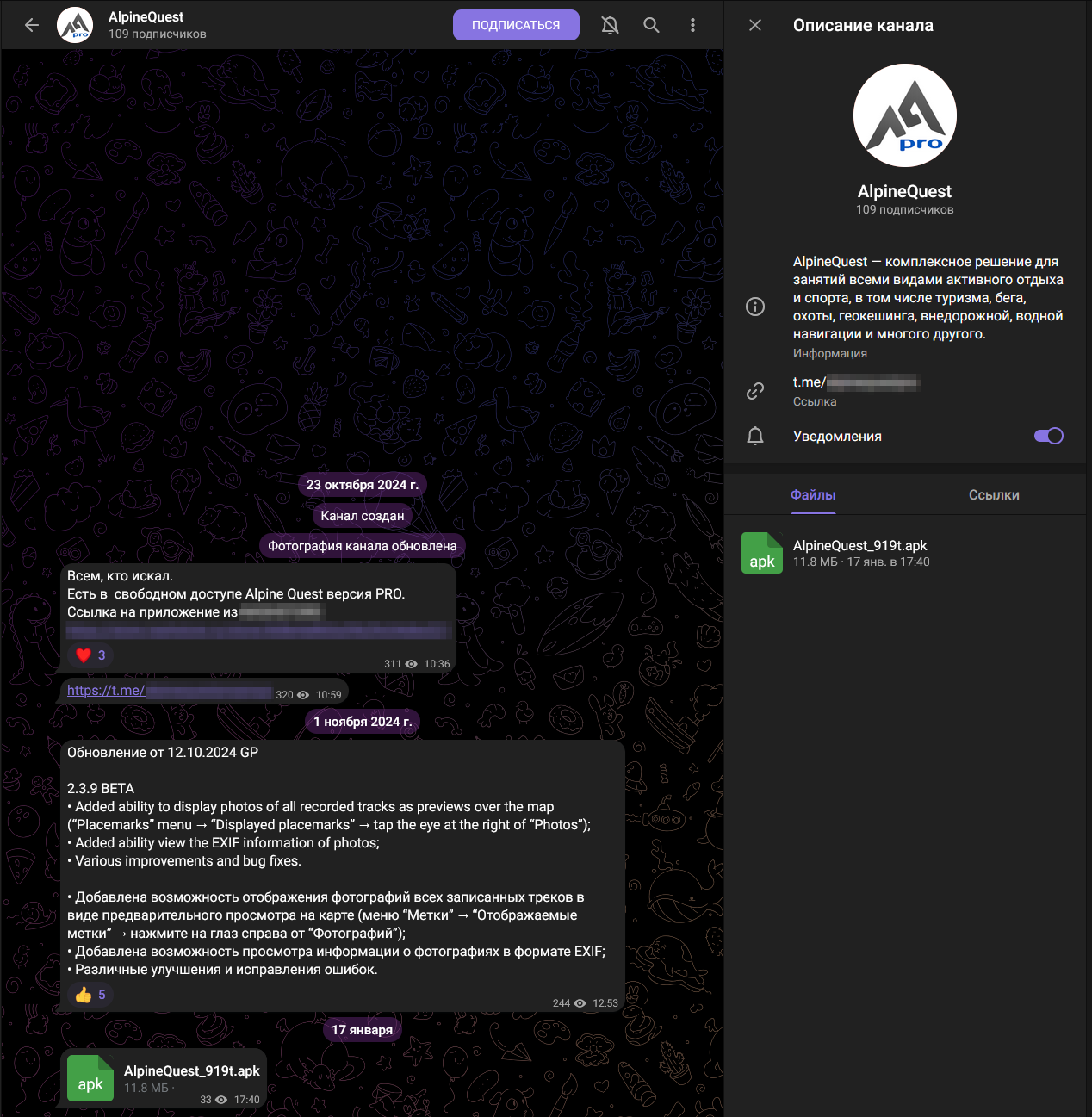

Встроенный в копию легитимной программы троян раздается под видом бесплатной версии Alpine Quest Pro. Для его распространения создан телеграм-канал, в котором опубликована ссылка для скачивания из российского каталога приложений, а также выкладываются обновления.

При первом запуске Android.Spy.1292.origin запрашивает необходимые ему разрешения, в том числе на доступ к внешнему хранилищу. Получив их, троян собирает и отсылает на C2-сервер следующие сведения:

Часть информации дублируется в телеграм-бот злоумышленников, в том числе новые координаты жертвы. Все локации записываются в отдельный файл; когда вес превысит 100 Мбайт, он удаляется, и создается новый.

Из хранимых файлов операторов шпиона больше всего интересуют конфиденциальные документы, передаваемые через Telegram и WhatsApp, а также журнал locLog приложения Alpine Quest. Для их вывода зловреду отдается команда на загрузку дополнительных модулей.

Источник

По данным «Доктор Веб», вредоносный репак раздается через Telegram и один из российских каталогов для Android.

Анализ показал, что набор функций Android.Spy.1292.origin (результат VirusTotal — 22/65 на 22 апреля) позволяет оператору отслеживать местоположение зараженных телефонов и загружать в них вспомогательные модули для кражи файлов по выбору.

Встроенный в копию легитимной программы троян раздается под видом бесплатной версии Alpine Quest Pro. Для его распространения создан телеграм-канал, в котором опубликована ссылка для скачивания из российского каталога приложений, а также выкладываются обновления.

При первом запуске Android.Spy.1292.origin запрашивает необходимые ему разрешения, в том числе на доступ к внешнему хранилищу. Получив их, троян собирает и отсылает на C2-сервер следующие сведения:

- учетные данные жертвы, номер телефона;

- список контактов;

- текущая дата;

- текущая геолокация;

- пользовательские файлы;

- версия приложения.

Часть информации дублируется в телеграм-бот злоумышленников, в том числе новые координаты жертвы. Все локации записываются в отдельный файл; когда вес превысит 100 Мбайт, он удаляется, и создается новый.

Из хранимых файлов операторов шпиона больше всего интересуют конфиденциальные документы, передаваемые через Telegram и WhatsApp, а также журнал locLog приложения Alpine Quest. Для их вывода зловреду отдается команда на загрузку дополнительных модулей.

Источник