Специалисты в сфере ИБ зафиксировали новый способ онлайн-мошенничества, нацеленный на ИТ-специалистов, которые ищут подработку.

Злоумышленники публикуют фейковые вакансии тестировщиков мобильных приложений с оплатой якобы от 3000 до 5000 рублей в час.

После отклика соискателю присылают вредоносный APK-файл, с помощью которого впоследствии получают доступ к его банковским данным. Схему используют как минимум две скам-группы, которые действуют с начала апреля 2025 года. По данным специалистов, они уже похитили более 14 млн рублей у примерно 1000 человек. В среднем с одного пользователя списывали около 14,5 тыс. рублей.

Специалисты F6 рассказали, как работает схема:

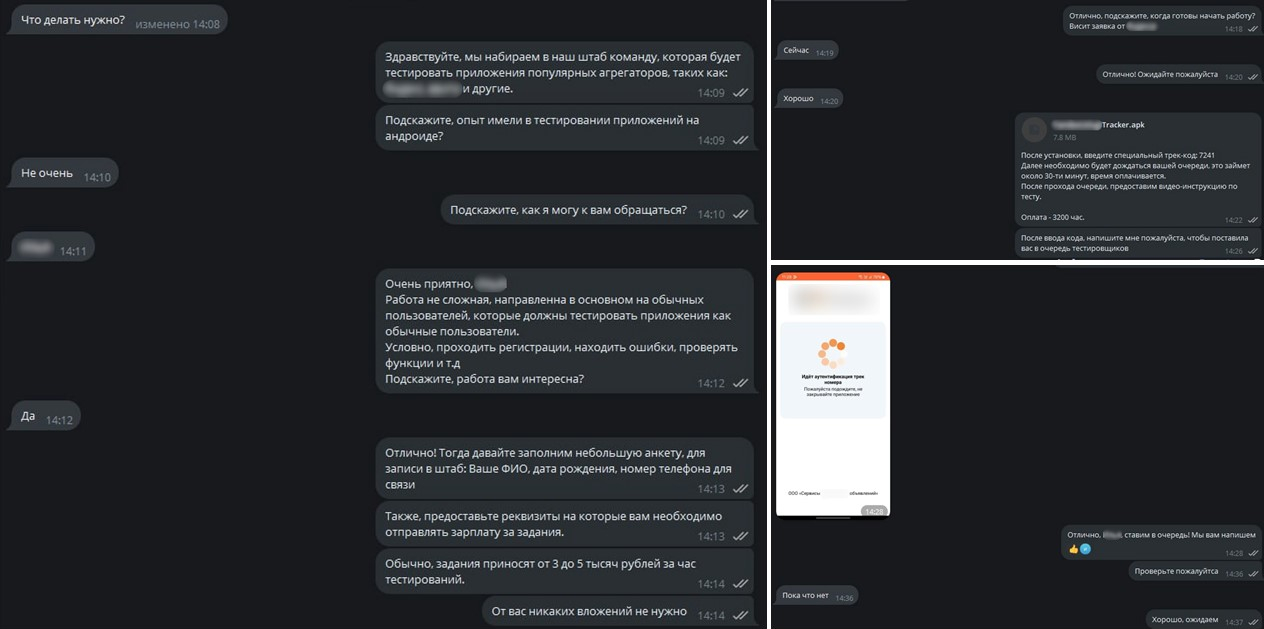

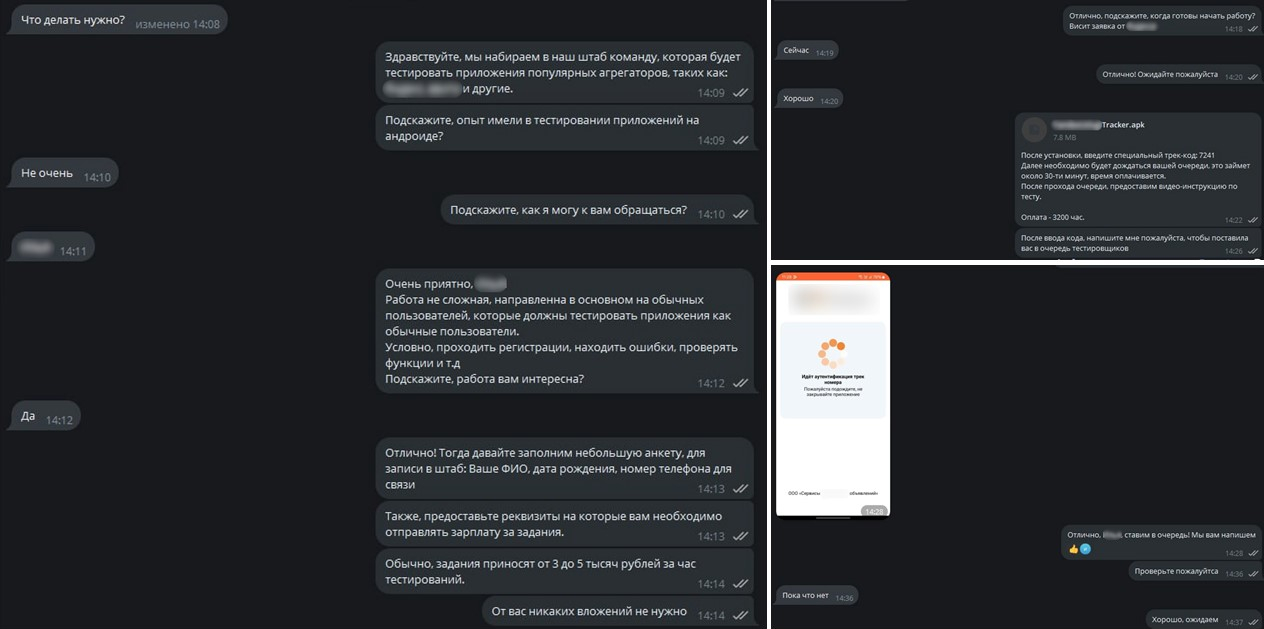

После отклика потенциальному соискателю предлагают перейти на общение в Telegram или WhatsApp (принадлежит признанной в России экстремистской и запрещённой корпорации Meta). Иногда вместо прямых контактов используют документы в облаке — в них просто указаны нужные аккаунты.

Далее жертву просят заполнить анкету — ФИО, дату рождения, номер телефона и даже номер банковской карты якобы для перевода оплаты. Обещают оплату сразу после «теста». На первом этапе предлагают установить тестовое приложение.

На деле это вредоносная программа с функцией удалённого доступа. Оно позволяет перехватывать СМС, пуш-уведомления и управлять устройством. Мошенники настаивают, чтобы пользователь выдал приложению все запрашиваемые разрешения и проигнорировал предупреждения антивируса. После установки просят ввести код и подождать 30 минут — это нужно, чтобы успеть провести операции с банковским счётом до того, как жертва заметит проблему.

Особенно охотно мошенники работают с начинающими ИТ-специалистами и студентами, которые могут использовать для тестов личные устройства. Если же кандидат указывает, что у него несколько смартфонов или тестовое окружение, злоумышленники отказываются от общения — это мешает им получить доступ к банковским данным.

Источник

Злоумышленники публикуют фейковые вакансии тестировщиков мобильных приложений с оплатой якобы от 3000 до 5000 рублей в час.

После отклика соискателю присылают вредоносный APK-файл, с помощью которого впоследствии получают доступ к его банковским данным. Схему используют как минимум две скам-группы, которые действуют с начала апреля 2025 года. По данным специалистов, они уже похитили более 14 млн рублей у примерно 1000 человек. В среднем с одного пользователя списывали около 14,5 тыс. рублей.

Специалисты F6 рассказали, как работает схема:

- Фальшивые объявления размещаются в Telegram, на сайтах объявлений, биржах фриланса и даже в соцсетях.

- Указаны минимальные требования: российское гражданство и Android-смартфон.

- Аккаунты мошенников выглядят «правдоподобно» — с фотографиями «руководителей» и описаниями якобы от имени известных компаний.

После отклика потенциальному соискателю предлагают перейти на общение в Telegram или WhatsApp (принадлежит признанной в России экстремистской и запрещённой корпорации Meta). Иногда вместо прямых контактов используют документы в облаке — в них просто указаны нужные аккаунты.

Далее жертву просят заполнить анкету — ФИО, дату рождения, номер телефона и даже номер банковской карты якобы для перевода оплаты. Обещают оплату сразу после «теста». На первом этапе предлагают установить тестовое приложение.

На деле это вредоносная программа с функцией удалённого доступа. Оно позволяет перехватывать СМС, пуш-уведомления и управлять устройством. Мошенники настаивают, чтобы пользователь выдал приложению все запрашиваемые разрешения и проигнорировал предупреждения антивируса. После установки просят ввести код и подождать 30 минут — это нужно, чтобы успеть провести операции с банковским счётом до того, как жертва заметит проблему.

Особенно охотно мошенники работают с начинающими ИТ-специалистами и студентами, которые могут использовать для тестов личные устройства. Если же кандидат указывает, что у него несколько смартфонов или тестовое окружение, злоумышленники отказываются от общения — это мешает им получить доступ к банковским данным.

Источник