Пророссийская хактивистская группировка CyberVolk запустила RaaS-сервис VolkLocker (он же CyberVolk 2.x).

Однако ИБ-исследователи обнаружили, что разработчики малвари допустили ряд ошибок, благодаря которым жертвы могут восстановить свои файлы бесплатно.

Специалисты из компании SentinelOne пишут, что злоумышленники внедрили мастер-ключ шифрования прямо в бинарник малвари, а также сохранили его в виде обычного текстового файла в папке %TEMP%. Файл называется system_backup.key, и из него можно спокойно извлечь все необходимое для расшифровки данных. Исследователи предполагают, что это какой-то отладочный артефакт, который просто забыли убрать из вредоноса перед релизом.

Считается, что CyberVolk — это базирующаяся в Индии пророссийская группировка, которая действует независимо. И если другие хактивисты обычно ограничиваются DDoS-атаками, то CyberVolk решили замахнуться на создание собственных шифровальщиков. Впервые злоумышленники заявили об этом еще в прошлом году, и хотя после этого их неоднократно банили в Telegram, в августе текущего года группировка представила малварь VolkLocker (CyberVolk 2.x) и свою RaaS-платформу (Ransomware-as-a-service, Вымогатель как услуга).

VolkLocker написан на Go и работает как на Linux (включая VMware ESXi), так и на Windows. Доступ к RaaS для одной ОС обойдется в 800–1100 долларов, версия для Linux и Windows — 1600–2200 долларов, а за отдельный RAT или кейлоггер просят по 500 долларов. В итоге покупатели малвари получают доступ к боту-конструктору в Telegram, где могут настроить шифровальщик и получить сгенерированную полезную нагрузку.

Чтобы собрать свой вымогатель, нужно указать биткоин-адрес, токен Telegram-бота, chat ID, дедлайн для оплаты выкупа, расширение для зашифрованных файлов и задать опции самоуничтожения.

После запуска в системе жертвы VolkLocker повышает привилегии, обходя User Account Control в Windows, выбирает файлы для шифрования по заранее настроенному списку исключений и шифрует данные с помощью AES-256 в режиме GCM.

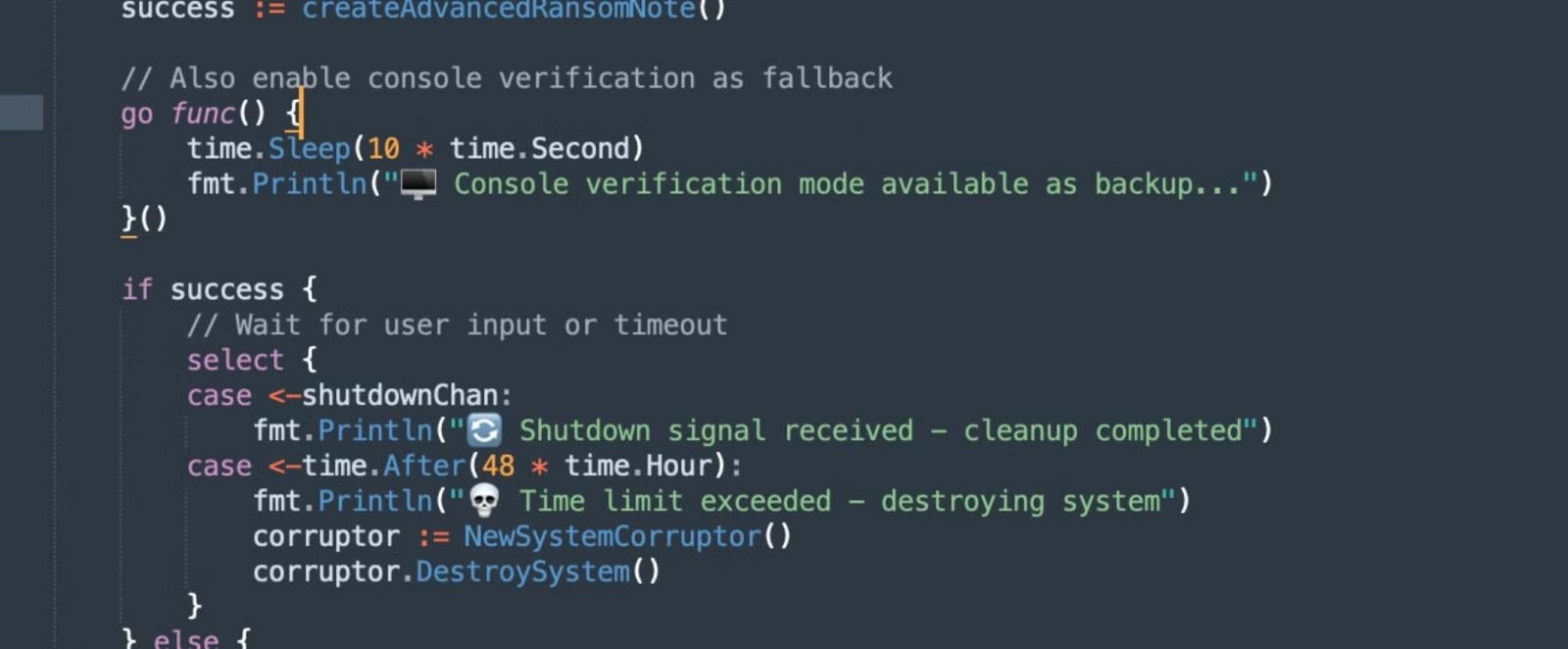

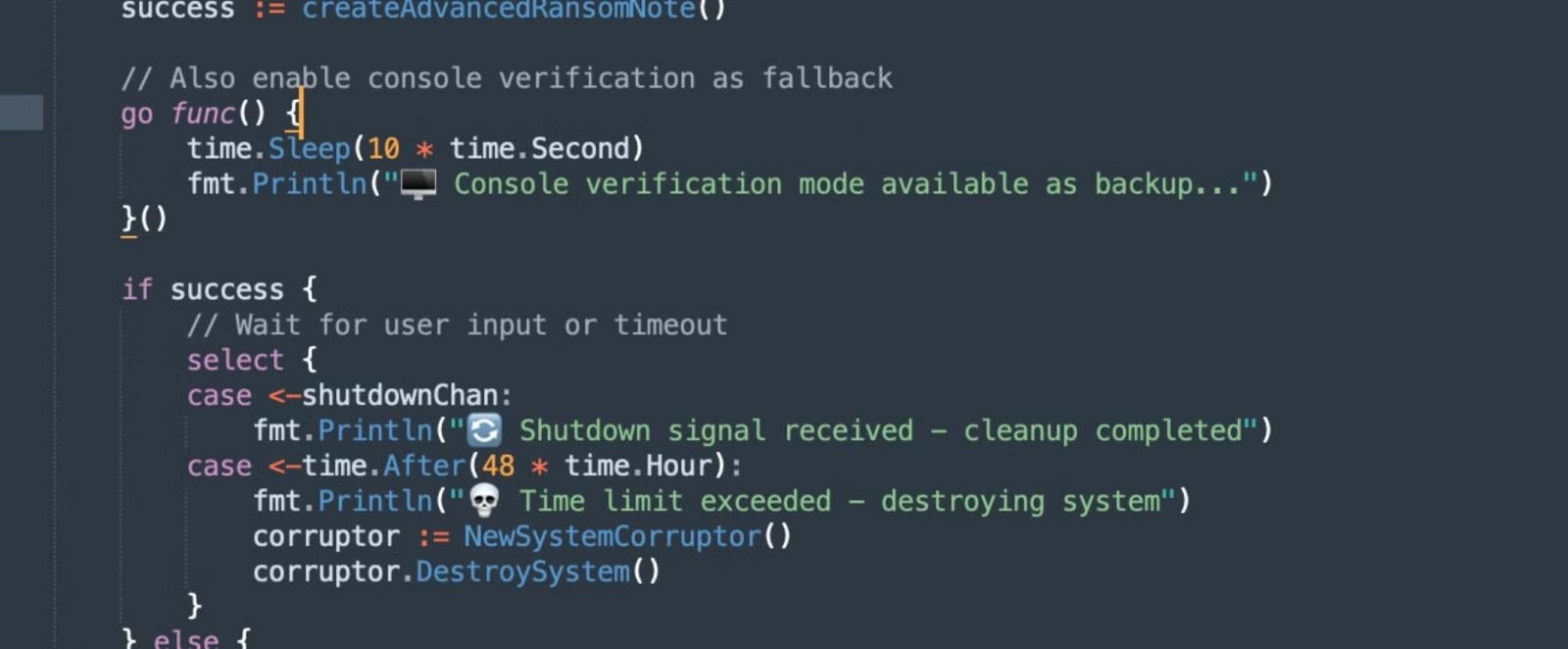

При этом исследователи отмечают, что в коде есть таймер, который запускает вайпер, уничтожающий папки пользователя (Documents, Downloads, Pictures, Desktop) после истечения срока выплаты или при вводе неправильного ключа в HTML-окне выкупа.

По словам экспертов, наиболее слабой стороной малвари оказалась криптография. VolkLocker не генерирует ключи динамически, а использует один и тот же жестко закодированный мастер-ключ для всех файлов в зараженной системе. Как уже упоминалось выше, этот ключ записан в исполняемый файл в виде hex-строки и дублируется в текстовом файле в %TEMP%.

Обычно считается, что лучше не разглашать детали об уязвимостях в вымогательском ПО, пока злоумышленники еще активны. Вместо этого эксперты обычно уведомляют о багах правоохранительные органы и компании, специализирующиеся на переговорах с вымогателями, которые могут оказать помощь жертвам в частном порядке. Так как CyberVolk по-прежнему активна, в SentinelOne поясняют, что раскрытие информации о проблемах в VolkLocker вряд ли может помешать их коллегам и правоохранительным органам в борьбе с группировкой.

Источник

Однако ИБ-исследователи обнаружили, что разработчики малвари допустили ряд ошибок, благодаря которым жертвы могут восстановить свои файлы бесплатно.

Специалисты из компании SentinelOne пишут, что злоумышленники внедрили мастер-ключ шифрования прямо в бинарник малвари, а также сохранили его в виде обычного текстового файла в папке %TEMP%. Файл называется system_backup.key, и из него можно спокойно извлечь все необходимое для расшифровки данных. Исследователи предполагают, что это какой-то отладочный артефакт, который просто забыли убрать из вредоноса перед релизом.

Операторы RaaS, видимо, даже не подозревают, что их клиенты распространяют билды с функцией backupMasterKey().

Считается, что CyberVolk — это базирующаяся в Индии пророссийская группировка, которая действует независимо. И если другие хактивисты обычно ограничиваются DDoS-атаками, то CyberVolk решили замахнуться на создание собственных шифровальщиков. Впервые злоумышленники заявили об этом еще в прошлом году, и хотя после этого их неоднократно банили в Telegram, в августе текущего года группировка представила малварь VolkLocker (CyberVolk 2.x) и свою RaaS-платформу (Ransomware-as-a-service, Вымогатель как услуга).

VolkLocker написан на Go и работает как на Linux (включая VMware ESXi), так и на Windows. Доступ к RaaS для одной ОС обойдется в 800–1100 долларов, версия для Linux и Windows — 1600–2200 долларов, а за отдельный RAT или кейлоггер просят по 500 долларов. В итоге покупатели малвари получают доступ к боту-конструктору в Telegram, где могут настроить шифровальщик и получить сгенерированную полезную нагрузку.

Чтобы собрать свой вымогатель, нужно указать биткоин-адрес, токен Telegram-бота, chat ID, дедлайн для оплаты выкупа, расширение для зашифрованных файлов и задать опции самоуничтожения.

После запуска в системе жертвы VolkLocker повышает привилегии, обходя User Account Control в Windows, выбирает файлы для шифрования по заранее настроенному списку исключений и шифрует данные с помощью AES-256 в режиме GCM.

При этом исследователи отмечают, что в коде есть таймер, который запускает вайпер, уничтожающий папки пользователя (Documents, Downloads, Pictures, Desktop) после истечения срока выплаты или при вводе неправильного ключа в HTML-окне выкупа.

По словам экспертов, наиболее слабой стороной малвари оказалась криптография. VolkLocker не генерирует ключи динамически, а использует один и тот же жестко закодированный мастер-ключ для всех файлов в зараженной системе. Как уже упоминалось выше, этот ключ записан в исполняемый файл в виде hex-строки и дублируется в текстовом файле в %TEMP%.

Специалисты полагают, что такие ошибки указывают на проблемы с контролем качества: группа пытается агрессивно расширяться, привлекая новых неопытных «партнеров», но при этом не справляется даже с базовыми задачами.

Обычно считается, что лучше не разглашать детали об уязвимостях в вымогательском ПО, пока злоумышленники еще активны. Вместо этого эксперты обычно уведомляют о багах правоохранительные органы и компании, специализирующиеся на переговорах с вымогателями, которые могут оказать помощь жертвам в частном порядке. Так как CyberVolk по-прежнему активна, в SentinelOne поясняют, что раскрытие информации о проблемах в VolkLocker вряд ли может помешать их коллегам и правоохранительным органам в борьбе с группировкой.

Источник