TP-Link

Агентство по кибербезопасности и защите инфраструктуры США (CISA) предупредило, что уязвимость в беспроводных маршрутизаторах TP-Link активно используется злоумышленниками.Речь идет о старой проблеме CVE-2023-33538 (8,8 балла по шкале CVSS), связанной с инъекцией команд. Этот баг, теперь входящий в каталог известных эксплуатируемых уязвимостей (KEV), может привести к выполнению произвольных системных команд при обработке параметра ssid1 в специально составленном HTTP GET-запросе.

В настоящее время нет информации о том, как именно уязвимость применяется в атаках, каков их масштаб, и кто может стоять за эксплуатацией CVE-2023-33538.

Проблема затрагивает компонент /userRpm/WlanNetworkRpm в маршрутизаторах TP-Link TL-WR940N V2/V4, TL-WR841N V8/V10 и TL-WR740N V1/V2. В CISA отметили, что затронутые устройства, вероятно, уже достигли окончания срока службы и больше не получат обновлений. Поэтому владельцам рекомендуется отказаться от их использования.

Однако представители TP-Link сообщили, что компания предоставляет исправления для этой уязвимости с 2018 года через свою платформу технической поддержки. Поэтому клиентов призывают связаться с производителем для получения необходимых обновлений прошивки.

«Хотя эти модели были сняты с производства в 2017 году, TP-Link предоставляет исправления для этой уязвимости с 2018 года через свою платформу технической поддержки, — гласит сообщение компании. — TP-Link рекомендует клиентам, использующим эти модели, связаться со службой технической поддержки для получения исправленной прошивки, устраняющей уязвимость, или обновить свое устройство на одну из поддерживаемых моделей, чтобы обеспечить автоматическое получение обновлений и постоянную защиту».

Zyxel

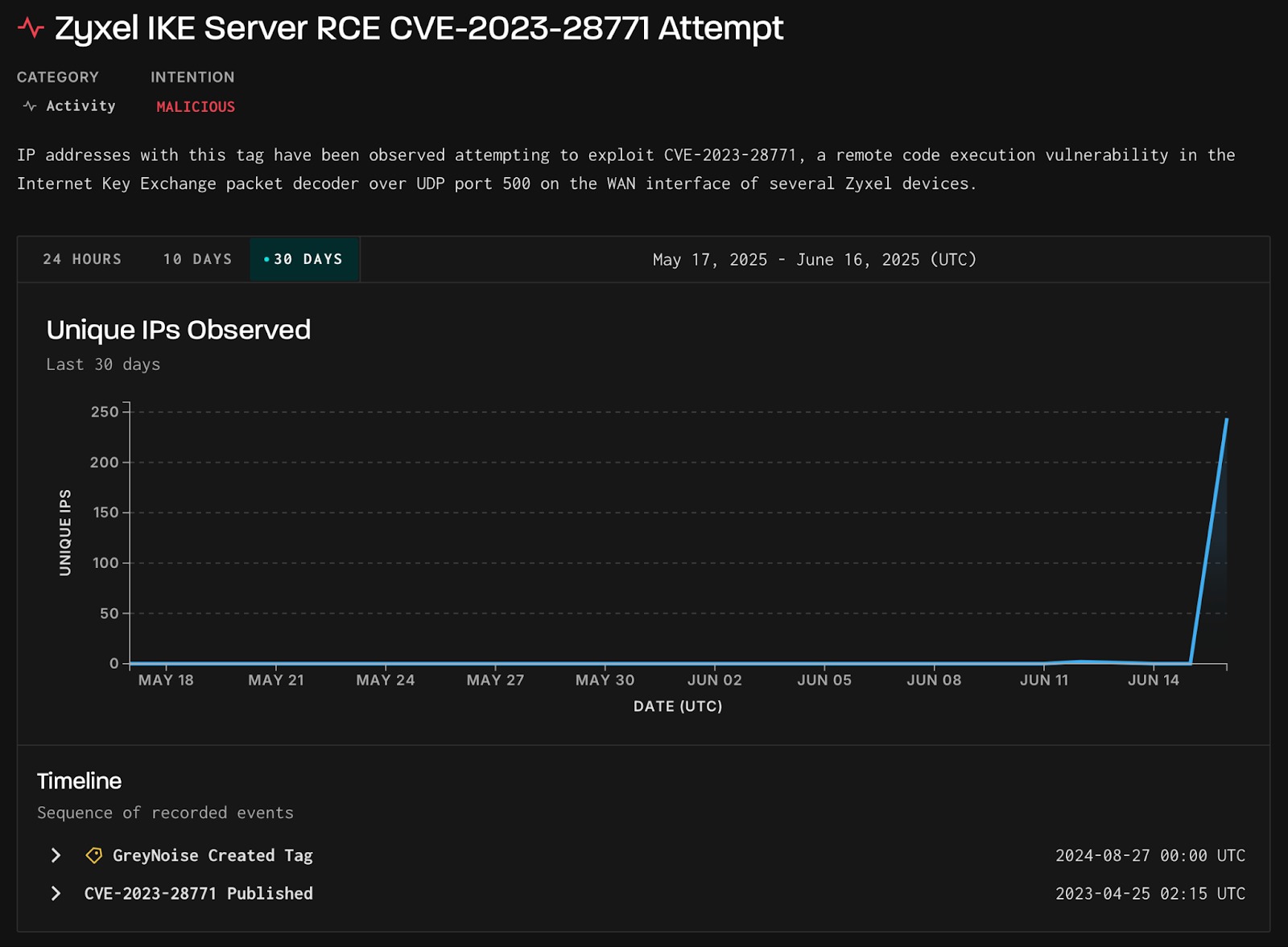

Также на этой неделе специалисты компании GreyNoise предупредили о попытках эксплуатации другой старой критической уязвимости, затрагивающей межсетевые экраны Zyxel (CVE-2023-28771, 9,8 балла по шкале CVSS).Этот баг связан с некорректной обработкой сообщений об ошибках в некоторых версиях брандмауэров и позволяет неаутентифицированному злоумышленнику «удаленно выполнять команды, отправляя кастомные пакеты на уязвимое устройство».

Исправленная еще в 2023 году проблема затрагивала:

- ATP (версии ZLD от V4.60 до V5.35, исправлено в ZLD V5.36);

- USG FLEX (версии ZLD от V4.60 до V5.35, исправлено в ZLD V5.36);

- VPN (версии ZLD от V4.60 до V5.35, исправлено в ZLD V5.36);

- ZyWALL/USG (версии ZLD от V4.60 до V4.73, исправлено в ZLD V4.73 Patch 1).

В течение короткого промежутка времени 244 уникальных IP-адреса пытались эксплуатировать CVE-2023-28771. Вредоносная активность была направлена на США, Великобританию, Испанию, Германию и Индию. Исследователи отмечают, что обнаруженные индикаторы вновь соответствовали атакам Mirai.

Пользователям рекомендуется обновить свои устройства Zyxel до последней версии и отслеживать любую аномальную активность.

Источник