Специалисты McAfee Labs изучили новую кампанию по распространению банковского трояна Astaroth.

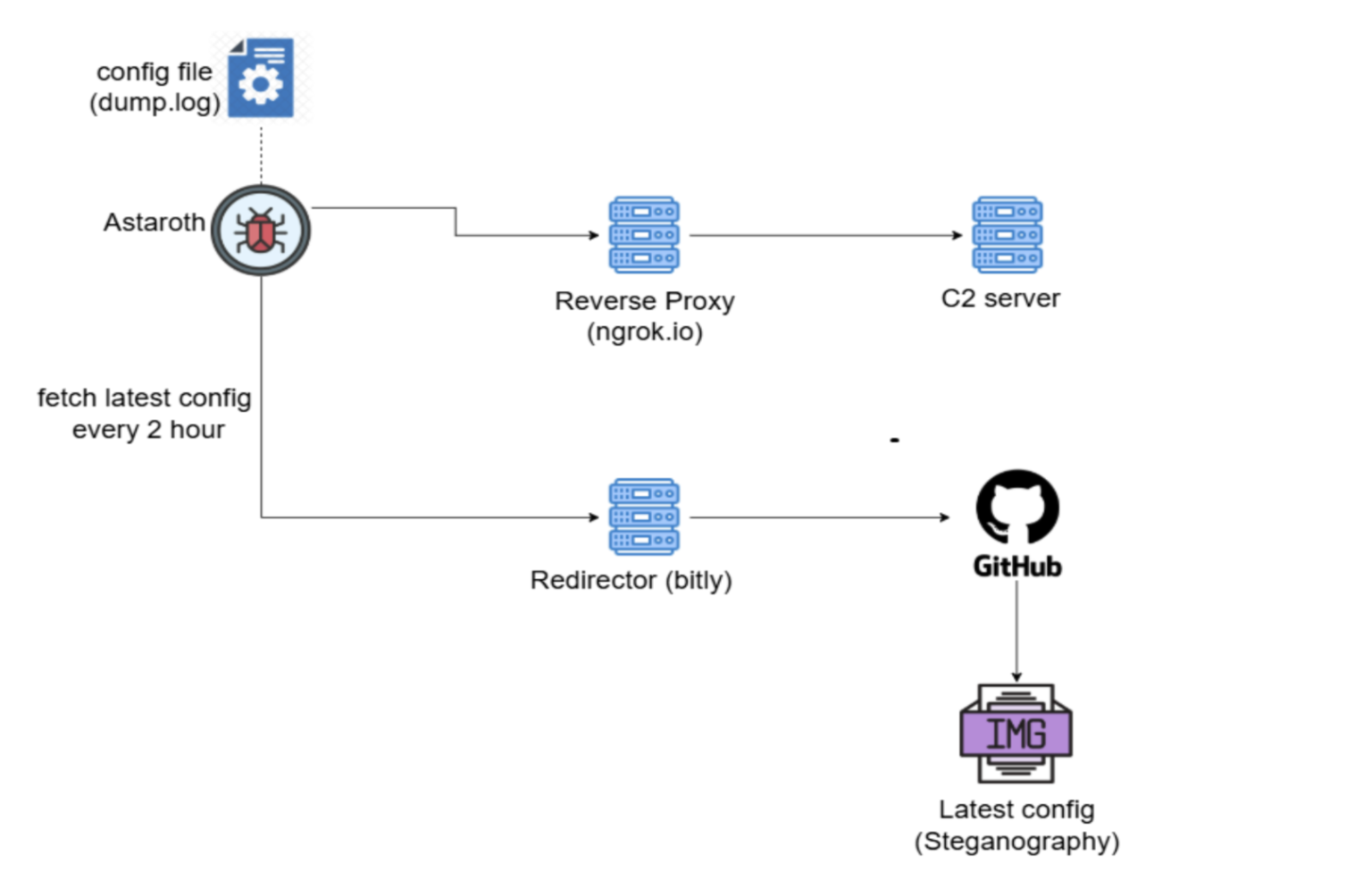

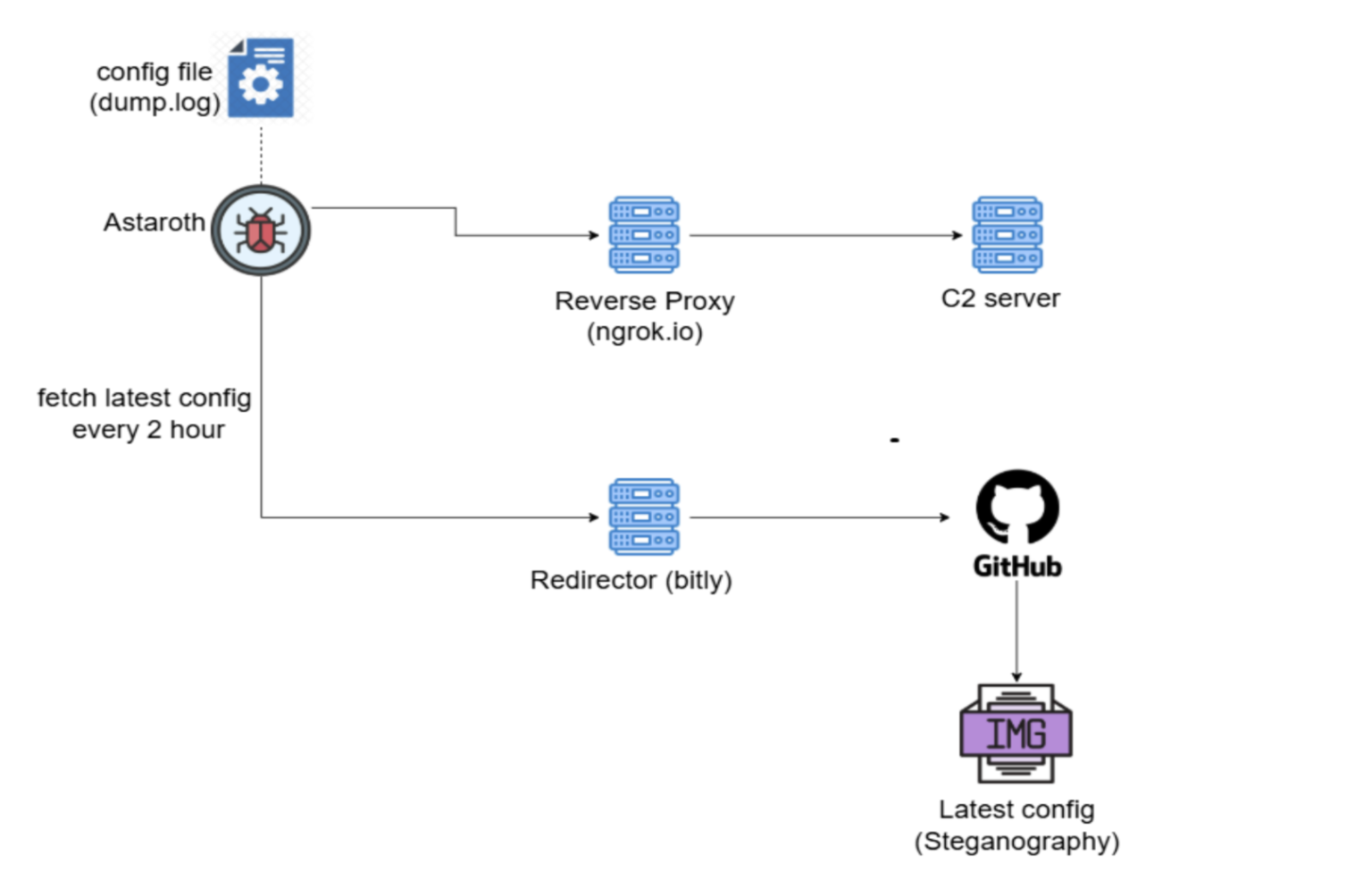

Теперь вредонос использует GitHub в качестве основы своих операций, чтобы сохранять устойчивость даже при блокировке инфраструктуры.

По данным компании, активность Astaroth преимущественно сосредоточена в Бразилии, но также банковская малварь атакует различные страны Латинской Америки, включая Мексику, Уругвай, Аргентину, Парагвай, Чили, Боливию, Перу, Эквадор, Колумбию, Венесуэлу и Панаму.

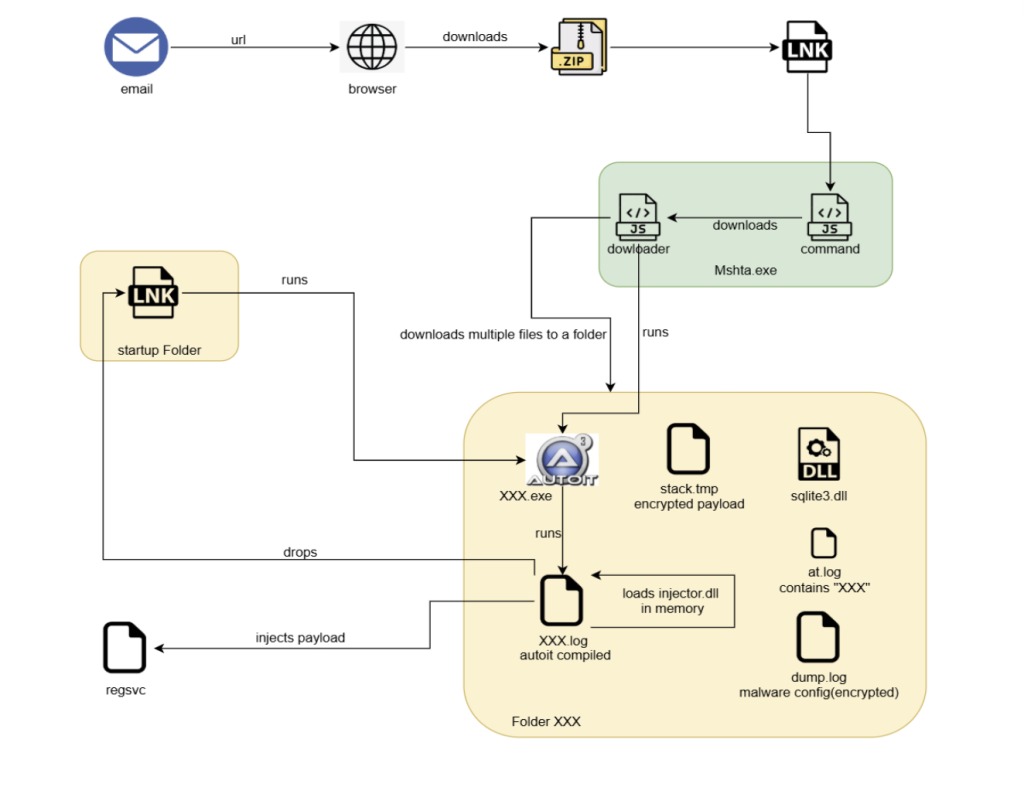

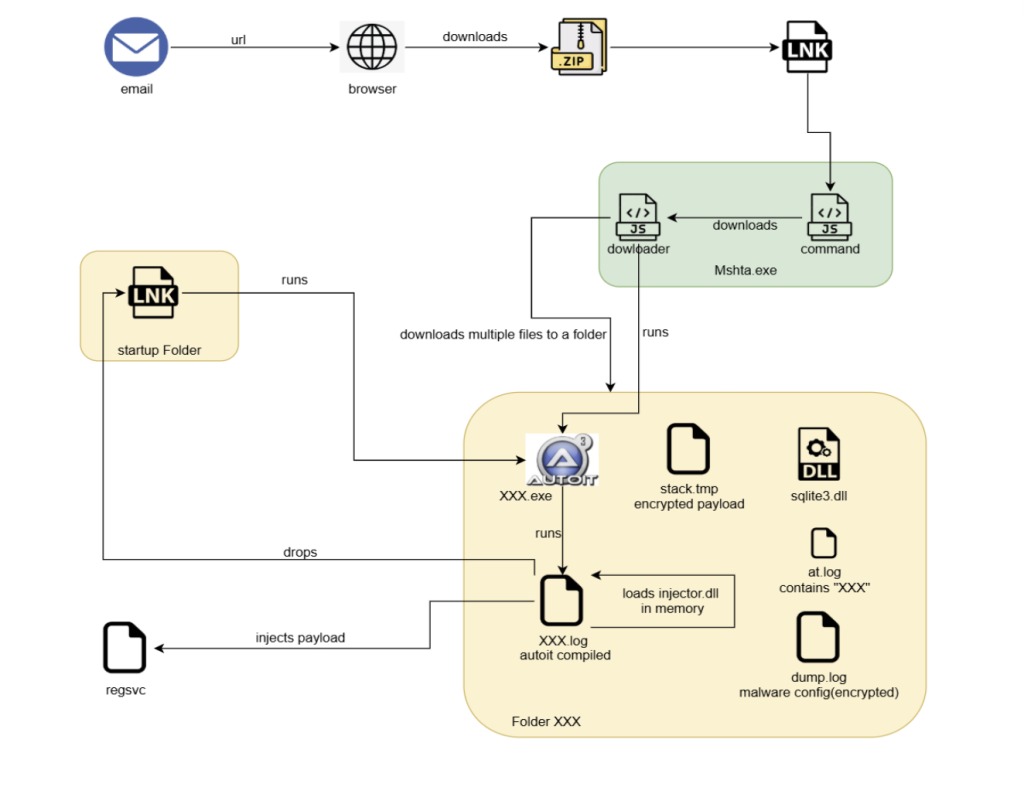

Новые атаки Astaroth мало отличаются от обычной схемы: они также начинаются с фишингового письма, якобы связанного с DocuSign. В послании содержится ссылка для скачивания заархивированного ярлыка Windows (.LNK), и при открытии этого файла на скомпрометированный хост устанавливается малварь.

LNK-файл содержит обфусцированный JavaScript, который загружает дополнительный JavaScript с внешнего сервера. Загруженный JavaScript-код, в свою очередь, скачивает несколько файлов с одного из жестко закодированных серверов.

Среди них — AutoIt-скрипт, который выполняется JavaScript-пейлоадом, после чего загружает и запускает шеллкод. Тот, в свою очередь, загружает DLL на Delphi, чтобы расшифровать и внедрить малварь Astaroth в новосозданный процесс RegSvc.exe.

Целевыми для малвари являются сайты бразильских финансовых учреждений (caixa.gov.br, safra.com.br, itau.com.br, bancooriginal.com.br, santandernet.com.br и btgpactual.com), а также сайты, связанные с криптовалютами (etherscan.io, binance.com, bitcointrade.com.br, и localbitcoins.com).

Также отмечается, что Astaroth защищен от анализа и автоматически завершает работу при обнаружении эмуляторов, отладчиков и инструментов вроде QEMU Guest Agent, HookExplorer, IDA Pro, ImmunityDebugger, PE Tools, WinDbg, Wireshark и других.

На хосте троян закрепляется путем создания LNK-файла в папке автозагрузки Windows, который запускает AutoIt-скрипт для автоматического запуска малвари после перезагрузки системы.

Более того, начальный URL, к которому обращается JavaScript внутри LNK-файла, доступен только из определенных регионов, и малварь проверяет системную локаль машины и не запускается, если язык системы — английский или регион установлен как США.

То есть малварь использует легитимную платформу для размещения конфигурационных файлов и превращает ее в устойчивую резервную инфраструктуру на случай недоступности основных управляющих серверов.

Исследователи сообщают, что совместно со специалистами GitHub удалили репозитории Astaroth с платформы и временно нейтрализовали операции банкера.

Источник

Теперь вредонос использует GitHub в качестве основы своих операций, чтобы сохранять устойчивость даже при блокировке инфраструктуры.

«Вместо того чтобы полагаться исключительно на традиционные управляющие серверы, которые можно заблокировать, атакующие используют репозитории GitHub для размещения конфигураций малвари, — говорят исследователи. — Когда правоохранители или ИБ-специалисты блокируют их управляющую инфраструктуру, Astaroth просто загружает свежие конфигурации с GitHub и продолжает работать».

По данным компании, активность Astaroth преимущественно сосредоточена в Бразилии, но также банковская малварь атакует различные страны Латинской Америки, включая Мексику, Уругвай, Аргентину, Парагвай, Чили, Боливию, Перу, Эквадор, Колумбию, Венесуэлу и Панаму.

Новые атаки Astaroth мало отличаются от обычной схемы: они также начинаются с фишингового письма, якобы связанного с DocuSign. В послании содержится ссылка для скачивания заархивированного ярлыка Windows (.LNK), и при открытии этого файла на скомпрометированный хост устанавливается малварь.

LNK-файл содержит обфусцированный JavaScript, который загружает дополнительный JavaScript с внешнего сервера. Загруженный JavaScript-код, в свою очередь, скачивает несколько файлов с одного из жестко закодированных серверов.

Среди них — AutoIt-скрипт, который выполняется JavaScript-пейлоадом, после чего загружает и запускает шеллкод. Тот, в свою очередь, загружает DLL на Delphi, чтобы расшифровать и внедрить малварь Astaroth в новосозданный процесс RegSvc.exe.

Напомним, что Astaroth представляет собой написанную на Delphi угрозу, которая обнаруживает, когда жертвы посещают банковские или криптовалютные сайты, и похищает их учетные данные посредством перехвата нажатий клавиш. После этого захваченная информация отправляется операторам вредоноса через обратный прокси Ngrok.

Целевыми для малвари являются сайты бразильских финансовых учреждений (caixa.gov.br, safra.com.br, itau.com.br, bancooriginal.com.br, santandernet.com.br и btgpactual.com), а также сайты, связанные с криптовалютами (etherscan.io, binance.com, bitcointrade.com.br, и localbitcoins.com).

Также отмечается, что Astaroth защищен от анализа и автоматически завершает работу при обнаружении эмуляторов, отладчиков и инструментов вроде QEMU Guest Agent, HookExplorer, IDA Pro, ImmunityDebugger, PE Tools, WinDbg, Wireshark и других.

На хосте троян закрепляется путем создания LNK-файла в папке автозагрузки Windows, который запускает AutoIt-скрипт для автоматического запуска малвари после перезагрузки системы.

Более того, начальный URL, к которому обращается JavaScript внутри LNK-файла, доступен только из определенных регионов, и малварь проверяет системную локаль машины и не запускается, если язык системы — английский или регион установлен как США.

«Astaroth использует GitHub для обновления конфигурации, если управляющие серверы недоступны, размещая изображения на GitHub и применяя стеганографию, чтобы скрыть эту информацию на виду у всех», — поясняют в McAfee.

То есть малварь использует легитимную платформу для размещения конфигурационных файлов и превращает ее в устойчивую резервную инфраструктуру на случай недоступности основных управляющих серверов.

Исследователи сообщают, что совместно со специалистами GitHub удалили репозитории Astaroth с платформы и временно нейтрализовали операции банкера.

Источник